Et oui toi aussi tu as envie de regarder la saison 3 de Narcos avec le cartel de Cali ? (à ne pas confondre avec Kali...) :

https://www.youtube.com/watch?v=TfhK1HnPIe8

Bravo Netflix, ahah ! Pour ma part j'ai » Lire la suite

Et oui toi aussi tu as envie de regarder la saison 3 de Narcos avec le cartel de Cali ? (à ne pas confondre avec Kali...) :

https://www.youtube.com/watch?v=TfhK1HnPIe8

Bravo Netflix, ahah ! Pour ma part j'ai » Lire la suite

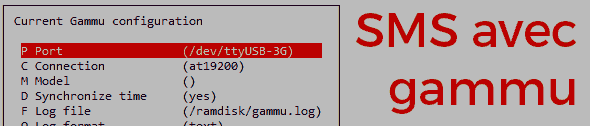

Pour connecter une dongle Huawei et envoyer des SMS avec une petite manipulation est nécessaire.

Voyons comment faire avec Raspbian et gammu. » Lire la suite

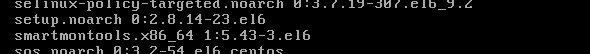

J'utilise une VM pour héberger Centreon Entreprise Server à la maison, histoire de bidouiller un peu. Je démarre donc la VM rarement, pas plus que j'y fais les mises à jour.

Quand j'ai voulu mettre à jour avec yum update j'ai eu l'erreur suivante :

[errno 14] pycurl error 22 - "the requested url returned error: 404 not found"

En allant sur l'URL du dépôt affiché j'y ai trouvé ce fichier texte :

This directory (and version of CentOS) is deprecated. For normal users,

you should use /6/ and not /6.8/ in your path. Please see this FAQ

concerning the CentOS release scheme:https://wiki.centos.org/FAQ/General

If you know what you are doing, and absolutely want to remain at the 6.8

level, go to http://vault.centos.org/ for packages.Please keep in mind that 6.0, 6.1, 6.2, 6.3, 6.4 , 6.5, 6.6, 6.7 and 6.8 no longer gets any updates, nor

any security fix's.

Voyons comment y remédier en 1 minute. » Lire la suite

Qui n'a jamais reçu un appel publicitaire sur un ligne de téléphone fixe ? Bien souvent c'est un robot qui appelle pour voir si vous décrochez, avant de vous transférer vers une personne réelle.

Il existe une méthode relativement simple à mettre en oeuvre pour stopper ces appels si vous utilisez Asterisk. » Lire la suite

Comme Apple aime faire comme personne, les machines de la marque cherchent à atteindre des images concues pour elles. Ce qui provoque des erreurs 404 avec la ressource que cela consomme et les logs qui se remplissent pour pas grand chose.

![]()

Voyons comment régler le problème avec une seule règle en .htaccess. » Lire la suite

Héberger tout ou partie de ses données à domicile : Raspberry Pi, Synology, YunoHost, NextCloud... c'est possible.

Mais qu'en est-il vraiment sur le plan sécuritaire ? Peut-on vraiment être sûr d'avoir sécuriser son réseau personnel alors même que l'on ne sait pas ce qui tourne dans tous nos IoT ? » Lire la suite

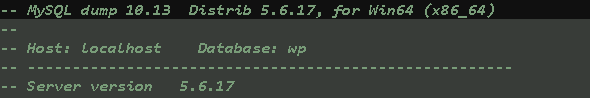

Après l'import d'une BDD MySQL en console, voici comment exporter une base de données sous WAMP (windows donc).

Vous pouvez exporter une base particulière ou bien l'ensemble des bases vers un dump SQL. C'est simple et rapide. » Lire la suite

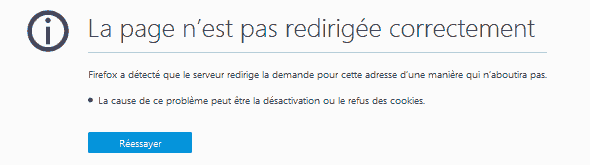

Pour passer un site web de http vers https il est important de ne pas se rater.

La méthode que je préfère est celle du htaccess, mais j'ai rencontré quelques soucis pour la mise en place. Si vous êtes aussi client YulPa cela devrait vous intéresser. » Lire la suite

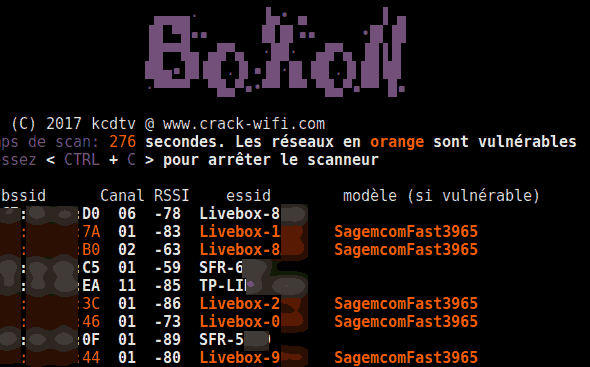

Il y a quelques jours je vous parlais de la faille WPS impactant des box de plusieurs opérateurs français : Orange et SFR/Numericable.

Je vous propose aujourd'hui de vérifier que votre propre box ne soit pas touchée par cette faille de sécurité. » Lire la suite

Voici un nouveau test d'un adaptateur de la marque Inateck qu'une personne m'a conseillé en commentaire lors d'un précédent test.

Comme le précédent adaptateur il est possible d'y connecter un disque dur mécanique ou SSD tant qu'ils sont au format 2,5". » Lire la suite