Une jolie petite faille concernant les périphériques Samsung vient d'être découverte par la team XDA, qui a d'ailleurs publié un correctif pour la corriger dans la foulée.

Cette faille présente aussi un bel avantage : rooter son Galaxy S3 sans le flasher (Odin).

Mise en garde : si vous vous ne saisissez pas le terme "root" ne faites pas ces manipulations qui sont réservées à des utilisateurs avertis. Je ne saurai en aucun cas responsable d'un quelconque dysfonctionnement ou mauvaise manipulation qui endommagerait votre smartphone/tablette de quelque façon que ce soit.

Pourquoi cette faille ?

Cette faille de sécurité touche le kernel, et plus exactement des droits trop permissifs sur /dev/exynos-mem (d'où son nom) qui offre alors un accès complet root en lecture/écriture à la totalité de la mémoire du téléphone.

A cela deux effets :

- possibilité de rooter un Galaxy S3 sans Odin puis correction la faille dans la foulée

- ne rien faire et laisser une faille béante qui pourrait être exploitée par un méchant APK malencontreusement installé par vous-même

Quels périphériques sont faillibles ?

Le Galaxy S3 n'est pas le seul concerné puis tous les terminaux de la gamme Galaxy ayant par un processeur Exynos 4210 ou 4412 sont impactés :

- Samsung Galaxy S2 (GT-I9100)

- Samsung Galaxy S3 (GT-I9300)

- Samsung Galaxy S3 LTE (GT-I9305)

- Samsung Galaxy Note (GT-N7000)

- Samsung Galaxy Note 2 (GT-N7100)

- Samsung Galaxy Note 2 (LTE GT-N7105)

- AT&T Galaxy Note 2 (SGH-I317)

- Verizon Galaxy Note 2 (SCH-I605)

- Samsung Galaxy Tab Plus (GT-P6210)

- Samsung Galaxy Note 10.1 (GT-N8000, GT-N8010, GT-N8013, GT-N8020)

- Meizu MX

Suis-je concerné ?

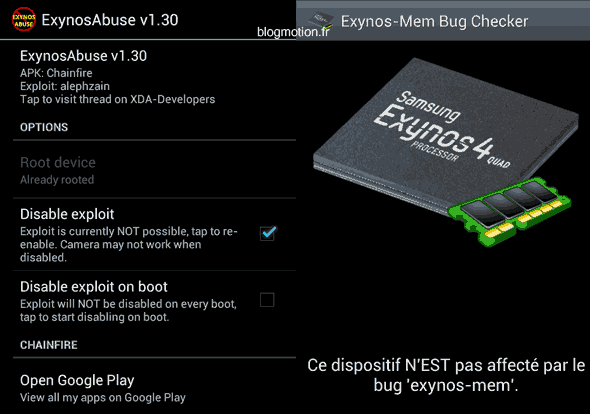

Si vous êtes perdu il suffit d'installer l'application Exynos Mem Bug Checker pour savoir si votre périphérique est concerné par cet exploit (voir capture en début de billet).

Comment réparer et/ou en profiter ?

Deux applications sous forme d'APK permettent de corriger la faille.

- ExynosAbuse (développée par Chainfire, membre XDA) permet de corriger la faille mais pour y parvenir il l'exploite. En effet il installe SuperSU pour avoir les droits suffisants pour appliquer le correctif en profondeur. D'une pierre deux coups : votre smartphone sera rooté et la faille corrigée ! Pour plus de sécurité le correctif est capable de protéger l'exploit dès le boot du périphérique. Chainfire était aussi le développeur de TriangleAway, nul doute que Samsung doit commencer à l'apprécier !

- Voodoo Instant Anti Exynos Mem Abuse (développée par supercurio) permet également de corriger la faille mais sans rooter le périphérique. Ne permet pas de corriger la faille dès le boot, donc un poil moins efficace que l'appli XDA ExynosAbuse.

Important à propos du "root" : je vous rappelle que le root d'un smartphone (si vous rooter un Galaxy S3 par exemple) fait sauter la garantie constructeur. Toutefois vous pouvez retirer le root avant d'envoyer votre téléphone en garantie afin qu'elle fonctionne ("Suppression complète du root" dans SuperSU > Paramètres).

Conclusion

De mon côté j'en ai profité pour rooter mon Galaxy S3 et corriger la faille dans la foulée. Les occasions de pouvoir rooter sans Odin ne se présentant pas aussi souvent que ça... bien que cela n'ait rien de difficile de rooter, là c'était encore plus simple et sans câble.

Inutile que les trolls iOS se déchaînent dans les commentaires, sinon je leur rappellerai qu'on pouvait jailbraker n'importe quel iPhone en se rendant simplement sur un site web il n'y pas si longtemps que ça, et puis qu'on ne risque pas de trouver d'équivalent à SuperSU sur l'app store. Une communauté qui corrige une faille aussi rapidement ne peut se faire que sur un système ouvert comme Android. C'est dit 🙂

Remercions alephzain, membre XDA à l'origine de cette découverte.

note: certains forums rapportent des dysfonctionnements au niveau de l'appareil photo sur le SGS3 après l'application du correctif. Je n'ai pas rencontré ces bugs mais vous pouvez retirer le correctif pour prendre une photo si c'est le cas. Sinon choisir "HDR" ou le mode "Faible Lumière" qui permet de contourner le bug.

5 commentaires

J'espère que samsung va nous envoyer une mise à jour car pour les personnes comme moi qui ne sont pas très douée en informatique ça va être difficile à corriger.

Aie, je vais aller vérifier sur mon Galaxy Note 2, j'espère que je n'ai pas cette faille, mais bon au pire des cas un ami pourra rectifier le tir pour moi.

Moi quand je click cela ne fonctionne pas qq peux maider

Could not root device c ecrit

Thank you for every other magnificent article. Where else may anybody get that kind of information in such a perfect means of writing? I have a presentation next week, and I am at the search for such info.