Parfois on a besoin de connaître rapidement sur quel port Cisco est connecté un PC, imprimante, ou tout type d'équipement.

Voyons en pratique comment faire une recherche à partir de l'adresse mac du périphérique en question. » Lire la suite

Parfois on a besoin de connaître rapidement sur quel port Cisco est connecté un PC, imprimante, ou tout type d'équipement.

Voyons en pratique comment faire une recherche à partir de l'adresse mac du périphérique en question. » Lire la suite

Il peut arrive qu'une ou plusieurs tables MySQL (ou MariaDB) partent en vrille. Suivant la gravité de la situation et les tables impactées le moteur SGBD peut ne plus redémarrer.

Une seule commande suffit pour lancer la vérification. » Lire la suite

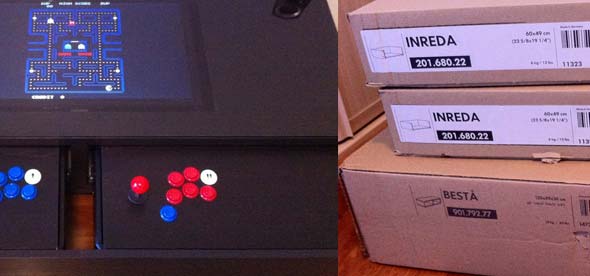

Voici un tutoriel "DIY" qui permet d'upgrader une table basse suédoise en borne d'arcade !

Voici une petite astuce pour cloner une table (My)SQL en effectuant une copie de la table à l'identique. Index, types et données, tout est préservé.

Rien de sorcier, juste un peu de logique. » Lire la suite

Après avoir fait parlé de lui début 2009 vis à vis des certificats SSL, la fonction de hashage Message Digest 5 - plus connue sous l'acronyme MD5 - reste aujourd'hui largement utilisée (chez Microsoft notamment). Cette méthode permet d'obtenir l'empreinte MD5 d'une suite de caractères ou plus généralement de fichiers (on parle alors de somme de contrôle ou checksum).

Il est impossible de retrouver la chaine originale à partie du hash mais il est possible de hasher une chaine et de comparer l'empreinte MD5 avec celle d'un mot de passe inconnu. S'ils sont identiques, c'est que nous avons "décodé" la chaine MD5. C'est le principe des Rainbow Table (tables d'arc-en-ciels pour les puristes) : retrouver un mot de passe à partir de son empreinte.

Construire l'empreinte de toutes les combinaisons de lettres, chiffres et caractères spéciaux est impossible car infini. En revan » Lire la suite

Une base de donnée bien pensée dès le départ n'est pas censée contenir de doublons, mais comme l'erreur est humaine, je vous propose une méthode de suppression de vos doublons MySQL.

Pour l'exemple je vous propose de créer une table 'membre' simple :

[sql]CREATE TABLE membre (

id int(10) NOT NULL AUTO_INCREMENT,

nom varchar(30),

prenom varchar(30),

age int(3),

datecreation timestamp NOT NULL default CURRENT_TIMESTAMP,

PRIMARY KEY (id)

);[/sql]

Nous admettrons que l'unicité est basée sur la composition du nom et prénom, c'est à dire que deux personnes physiquement différentes ne peuvent avoir le même couple de nom+prénom (ce qui dans la réalité n'est bien sûr pas valable). » Lire la suite

Les tableaux xHTML sont la base de l'affichage pour de nombreuses données tabulaires, et ne doivent pas être utilisées pour la structure d'un site (menu par exemple).

Le problème majeur des tableaux reste l'esthérique, pourtant il est possible de pallier ce défaut en CSS : fond alternés, mise en valeur de la ligne lue ou bords ronds sont des approches classiques et incontournables.

Smashing Magazine a rassemblé 10 habillages pour des tableaux xHTML, et ce, pour notre plus grand bonheur. Le fichier source du CSS est disponible et le code valide xHTML strict.

Ce genre d'astuce permet de gagner de temps pour ne pas recréer la roue à chaque fois...