Ah ces admins systèmes sont toujours plein de bonnes idées. C'est en traçant un chemin IP vers une IP située au Canada que l'on découvre une bien belle histoire.

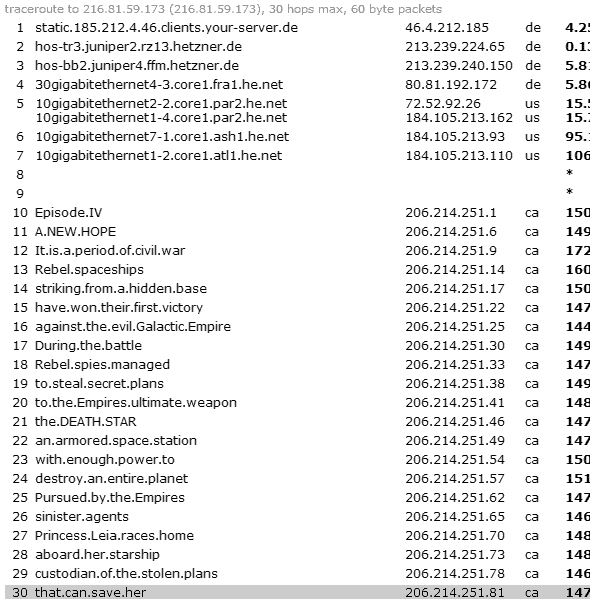

Essayons de tracer l'IP 216.81.59.173 (traceroute -m80 216.81.59.173 sous Unix/Linux, et tracert -h 80 216.81.59.173 sous Windows) :

Pour voir le traceroute complet, cliquez-ici.

Vous aurez bien sûr reconnu l'histoire de Star Wars IV, raconté par les sauts de routeurs... Pour parvenir à réaliser ce petit hack, car oui un hack c'est détourné un produit de son utilisation, ils ont simplement personnalisé les nom reverse DNS (enregistrement PTR).

Ainsi, si vous faites une résolution :

- Pour Windows: nslookup 206.214.251.62

- Pour Linux/Unix: host 206.214.251.62

Vous comprendrez comment ça fonctionne 🙂 "Cramer" autant d'IPv4 publiques avec des reverse du style, fallait avoir l'idée. De même que faire autant de routage pour raconter l'histoire, on apprends que c'est via des équipements Cisco configurés en VRFs. Une version IPv6 existe aussi.

Un bon coup de pub gratuit pour le fournisseur Epik Networks. Oui même leur nom ne s'invente pas ! A quand des torrent basés sur des traceroute ?

note: si vous n'arrivez pas à réaliser le traceroute, vous pouvez le faire depuis un site d'outils réseau.

Merci @pyrou pour l'info

Le premier commentaire c'est pour vous 👇