L'information n'est pas passée inaperçue cette semaine, c'est le moins que l'on puisse en dire. Google a annoncé avoir reçu des attaques depuis la chine et l'on apprenait il y a quelques jours qu'il s'agissait d'une faille 0-Day concernant Microsoft Internet Explorer. Cette attaque a été baptisée Aurora.

Je vous propose au travers de ce billet un résumé de la situation qui s'éparpille dans un tous les sens sur les sites d'informations.

Internet explorer 6, 7 et 8 sont impactés par cette faille permettant l'exécution de code arbitraire à distance (remote shell). Microsoft annonce d'ores et déjà qu'un correctif d'urgence sera beinttôt disponible sans pour autant attendre les patch Tuesday (tous les deuxièmes mardi de chaque mois). Microsoft tente de minimiser cette information en recommandant aux utilisateurs de IE 6 & 7 de migrer vers la version 8 dans laquelle la protection Data Execution Prevention est activée par défaut.

Personnellement je vous conseille d'utiliser un navigateur alternatif tel que Firefox, Opera reconnus stable et sans failles béantes.

Voici l'information officielle des contacts Microsoft Entreprise :

Internet Explorer 6

Windows 2000 : Exploitable

Windows XP : Exploitable (et exploité)

Windows Vista et 7 : néantInternet Explorer 7

Windows 2000 : néant (IE 7 n’est pas disponible pour Windows 2000) Windows XP : Potentiellement exploitable mais l’attaque en cours est sans effet

Windows Vista : grâce au mode protégé d’IE, l’exploitation ne fonctionne pas.

Windows 7 : néantInternet Explorer 8

Windows 2000 : néant (IE 8 n’est pas disponible pour Windows 2000)

Windows XP : Grâce à la protection DEP active par défaut sur Windows XP SP3, l’exploitation ne fonctionne pas.

Windows Vista : Grâce au mode protégé d’IE et à la protection DEP, l’exploitation ne fonctionne pas.

Windows 7 : Grâce au mode protégé d’IE et à la protection DEP actives par défaut, l’exploitation ne fonctionne pas.Voici les conseils que nous vous recommandons de suivre pour mieux vous protéger si vous utilisez Windows XP avec Internet Explorer 6 :

- Si cela vous est possible, Installez Internet Explorer 8 ;

- S’il ne vous est pas possible d’installer Internet Explorer 8, passez à la dernière version de Service Pack en appliquant le Service Pack 3 de Windows XP (et toutes les mises à jour postérieures au SP3) ;

- A défaut d’appliquer le SP3, si vous utilisez Windows XP SP2, vous pouvez activer manuellement la protection DEP (Data Execution Prevention) ;

- Mettre en œuvre les éventuelles autres solutions de contournement et atténuations citées dans l’avis de sécurité.

Une faille 0-Day c'est quoi ?

Une fois 0-Day correspond à des attaques qui exploitent une faille d’un programme jusqu’alors inconnue. Cela va peut-être en surprendre quelques-uns, mais certaines failles sont connues des éditeurs et pas corrigées pour autant... voilà qui les différencie avec les failles 0-Day.

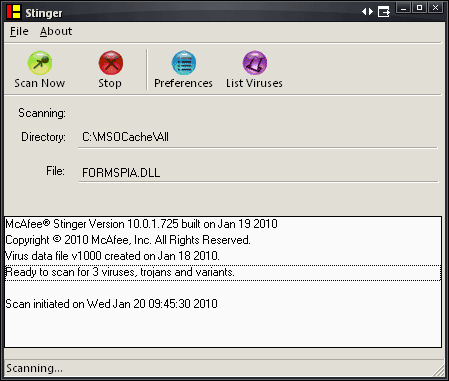

Détecter la vulnérabilité avec Stinger

George Kurtz (McAfee Chief's Technology Officer) a publié un long billet sur son blog au sujet de cette attaque Aurora que je vous invite à lire. L'éditeur antiviral McAfee a semble-t-il été le premier à comprendre que l'attaque se basait sur Internet Explorer. Une attaque très minutieuse et professionnelle selon 01net.

McAfee Labs vient de mettre un ligne l’utilitaire Stinger pour "Aurora", celui-ci détecte et élimine les menaces associées aux attaques de l’Opération Aurora. Cet utilitaire peut être téléchargé gratuitement à partir du McAfee Threat Center (lien direct) :

Le plus sage étant de mettre à jour Internet Explorer en version 8 (la 9 ne va pas tarder) et de ne plus l'utiliser comme le conseille le CERTA.

Aurora déjà exploitée

Metasploit (projet de sécurité open-source) a d'ores et déjà intégré l'exploit dans son framework. Un billet complet à ce sujet est consultable histoire de montrer à Microsoft que cette faille est importante et qu'il ne faut pas la minimiser.

Conclusion

Le cas le plus problématique se trouve en entreprise. Nombreuses sont encore celles qui utilisent Internet Explorer 6 pour des questions de compatibilité avec des applications qui ne tournent pas sur les versions ultérieures ou migrer vers un autre navigateur.

C'est pour cette raison que Microsoft doit de toutes façon sortir un correctif.

5 commentaires

sinon, l'antivirus AVG bloque le payload Metasploit.

"Selon 01net" merci pour la tranche de rire 😀

Merci pour cet article :

http://www.geeek.org/post/2010/01/21/Revue-des-blogs-207-:-Une-liste-de-news-tr%C3%A8s-Geek-!-513.html