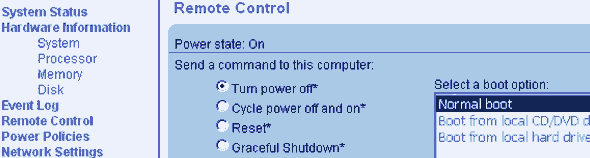

Une énorme faille de sécurité découverte par la société Embedi dans le logiciel Intel Active Management Technology (AMT). Cette couche logicielle destinée aux sysAdmins a pour but initial de contrôler à distance des composants de l'ordinateur mais aussi le BIOS, firmware.

Cette faille est identifiée sous la CVE-2017-5689. Pour l'exploiter il suffit de se présenter avec un cookie vide pour prendre la main sur la machine. On peut ensuite faire tout ce que l'on veut avec la machine.

Voici une démo de la faille dans une vidéo de par Xylibox France, qui recherche les machines à partir de Shodan.io (j'ai prévu de vous en parler bientôt) :

https://www.youtube.com/watch?v=_-JIHZ5i-s0

Si par inadvertance vous avez laissé un accès sur les ports par défaut 16992 et 16993 alors vous devriez vous inquiéter. Je dis par inadvertance car je ne vois déjà pas l'intérêt de l'AMT... mais laisser des ports ouverts depuis le web est encore plus dingue.

Le nombre de machines impactées est probablement très élevé mais une minorité disposent des 2 ports ouverts. Shodan détecte actuellement un peu plus de 8000 machines concernées ayant ces ports ouverts et donc potentiellement touchées tant que le patch n'est pas appliqué, dont 83 en france.

AMT n'est pas le seul touché, sont aussi concernés les technologies Intel Standard Manageability (ISM) et Intel Small Business Technology (SBT).

Intel a publié une page et guide dédiés pour vous aider à détecter les machines touchées et corriger le tir. Les principaux fabricants ont également communiqué sur ce sujet : DELL, HP, Lenovo, Fujitsu.

source - bulletin CERTFR

(5 vote(s),

(5 vote(s),

Le premier commentaire c'est pour vous 👇