MàJ : comment détecter les machines faillibles à WannaCry sur un parc informatique

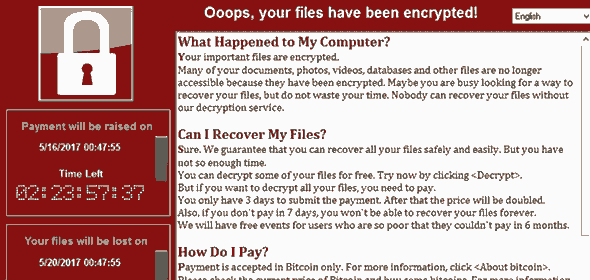

Le ransomware WannaCry s'est répandu à vitesse grand V sur le web, tellement vite qu'on ne pensait pas qu'il était encore possible de toucher autant de pays d'un coup : plus de 100 pour plus de 130 000 machines.

Le ransomware est aussi connu sur le web sous les noms : Wcry, WanaCry, WanaCrypt, Wanna Decryptor ou WanaCrypt0r 2.0.

Il réclame entre 300 et 600 $ pour récupérer les données, puis la valeur augmente avec les jours qui passent. Il ne faut jamais payer car vous encouragerez le mouvement en plus de n'avoir aucune garantie de récupérer vos données.

Quel impact ?

Toutes les versions de Windows sont touchées, excepté Windows 10 et Windows 8.1 à ne pas confondre avec Windows 8 qui lui est touché.

https://twitter.com/RaphaelHenkel/status/863115654722977792

De banques, des industries comme Renault qui a du stopper certaines lignes de production, des fournisseurs de gaz et d'électricité, des opérateurs ou encore des hôpitaux qui ont du revoir les priorités en terme d'intervention chirurgicale.

https://twitter.com/BTPJoe/status/863065533071151104

C'est une faille Windows corrigée fin Mars 2017 par Microsoft qui est à l'origine de l'exploit (MS17-010MS17-010). Cela concerne SMB v1, le protocole de partage obsolète remplacé par SMB v2 puis v3. Ce truc est une vraie passoire sur le plan de la sécurité et n'est encore présent uniquement pour des questions de compatibilité avec les vieux systèmes d'exploitation (guide pour désactiver SMBv1).

Le vecteur de propagation principal est fait via le protocole SMB. Ensuite, le virus contamine les machines connectées sur le réseau comme un ver. Ce n'est pas une pièce jointe qui infecte la machine, contrairement à ce que l'on peut lire un peu partout (source).

https://twitter.com/Guru_Tourism/status/863395611068026881

On a appris dans les documents révélés dans l'affaire Shadow Brokers // Equation Group que cet exploit "Eternal Blue" semble avoir été découvert par la NSA (confirmé ici). Merci qui ?

La menace a tellement fait de bruit que Microsoft vient de sortir un patch pour Windows XP et Windows Server 2003, alors même qu'aucune mise à jour n'était proposée depuis 3 ans.

Le patch correspond au KB4012598, voici les liens directs (source) :

- Windows XP SP2 x64

- Windows XP SP3 x86(direct)

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x64(direct)

- Windows Server 2003 SP2 x86(direct)

Un britannique de 22 ans a analysé le ransomware et découvert qu'un nom de domaine non enregistré était présent dans le code. Il l'a donc acheté pour stopper la propagation :

https://twitter.com/SecurityBeard/status/863170224677376000

Mais cela ne sera probablement qu’éphémère, le code sera probablement mis à jour par les auteurs du ransomware, pour l'instant non identifiés.

Conclusion

En bref, patchez, patchez, patchez !

Si vos machines n'étaient pas à jour alors c'est le moment de revoir le processus de mise à jour car le correctif date de 45 jours.

Si certaines de vos machines tournent encore sur des OS obsolètes comme XP, Server 2003 ou Vista vous devriez les migrer rapidos, et quand ce n'est pas possible les isoler au maximum du réseau en terme de services et de ports afin de réduire la surface d'attaque.

Quelques jours après la faille faille CVE 2017-0290 sur le moteur antiviral de Microsoft MsMpEng, on peut dire que c'est ballot.

+infos sur le fonctionnement // protéger le registre // extensions impactées

(1 vote(s),

(1 vote(s),

3 commentaires

ça veux dire que si j'ai deja windows 10 il a été patché automatiquement ?

y a t il un moyen de voir si j'ai la derniere version de windows 10 ?

Merci pour cet excellent article !

@fratermalou: Windows 10 n'est pas impacté par l'exploit SMBv1

@dranreb38: merci 🙂