MàJ: on sait que c'est un adolescent Australien qui est à l'origine de la découverte de cette faille, il ne pensait pas en revanche que son tweet aurait de telles conséquences (source)

Durant quelques heures aujourd'hui nous avons eu le droit à une nouvelle #Twitpocalypse qui a pollué des dizaines de milliers de timeline.

Des dizaines de milliers d'utilisateurs ont été victimes de plusieurs vers se propageant via le réseau social, de façon particulièrement efficace à cause d'une faille XSS. On parle de "ver" par abus de langage, puisqu'il s'agit d'une méthode malveillante qui s'est propagée de façon quasi-autonome (cf. définition).

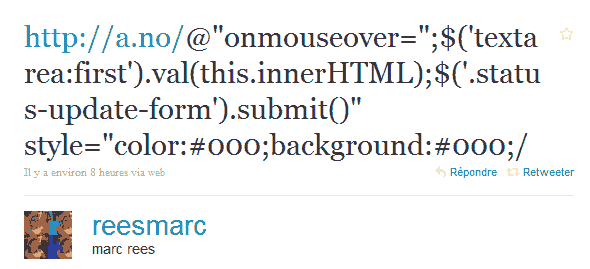

Conséquence : de nombreux tweets publiés à l'insu des utilisateurs comme en témoigne le tweet de Marc :

Ce code Javascript permet de répliquer un code couleur noir dès qu'il est survolé par la souris (onmouseover en JS) pour les utilisateurs du site Twitter.com. D'autres utilisateurs ont eu le droit à des redirections vers des sites pornos comme en témoigne Sophos :

http://www.youtube.com/watch?v=EpG661S9u9A

Une autre faille ne nécessitait même aucun survol pour s'auto-propager, il suffisait de consulter sa timeline comme en témoigne Deherve.

Alors que Twitter compte reconquérir ses utilisateurs qui utilisent une application tierce (TweetDeck, Seesmic, etc.) au lieu de Twitter.com c'est plutôt mal engagé. En effet, seule la version web était vulnérable. La faille exploite du code html+javascript non pris en charge par les clients tiers donc non touchés.

Sur son blog, Twitter assure avoir localisé et corrigé la faille quelques heures après cette découverte. Ce genre de faille reste tout à fait dangereuse puisqu'elle peut paralyser complètement le réseau social utilisé quotidiennement par millions de personnes et de sociétés.

On relèvera au passage le titre du billet précédent sur le blog twitter qui était "A Better Twitter"... à méditer.

(3 vote(s),

(3 vote(s),

9 commentaires

C'est retweeter 😉

L'injection de code javascript ( faille XSS ) est encore vivant de nos jour apparemment !

Voila donc Twitter victime à son tour de cette bonne faille XSS. Je croyais que c'était possible juste sur mes formulaires de mail php ( je débute en prog )^^

C'est quand même très con, car les failles XSS sont bien connus... @actuvirus : c'est possible dès qu'on laisse la possibilité d'activer le code html ^^

Merci des precisions 😉 Tu parles de REGISTRAR GLOBAL ou htmlspecialchar à inclure dans le code php ? Il me semble que ca limite fortement la faille XSS non ?

Et encore, on a pas essayé "DROP tweets" 🙂

Une faille qui a du se propager à vitesse de la lumière =O Mais comment avait-elle la possibilité de de propager sans action de l'internaute ? étrange non ?

@Vincent: l'action c'est simplement visiter Twitter.com en étant connecté. Le JS faisait le reste

Je trouve ca plutôt amusant, dans l'idée où ca n'a pas duré. Pendant ce temps ca n'a pas fait de dégat, juste en peu embété les usagers

sacré faille effectivement !!!

Je n'avais pas vu l'actu en tant voulue mais sympa l'info !!