Installer et administrer un annuaire Active Directory (AD) c'est bien, le paramétrer correctement pour éviter que ce soit une passoire c'est mieux.

Même en installant un AD tout neuf il ne sera pas au top en terme de configuration. Il sera nécessaire de donner quelques clics pour le durcir. Entre les versions de protocoles, les réglages trop permissifs, les évolutions... il y a de quoi faire. Mais c'est encore pire si votre AD a un historique de plusieurs années et traversé des montées de versions successives.

Puisqu'il est fastidieux de vérifier tout le paramétrage à la main il existe 2 à 3 outils qui vont réaliser l'audit de votre Active Directory : PingCaste, Purple Knight et Oradad.

PingCastle

PingCastle est un outil français et gratuit développé par Vincent Le Toux et téléchargeable gratuitement. Il ne nécessite aucun droit particulier, un simple utilisateur peut lancer un audit depuis une machine membre du domaine... alors ne pensez pas que les faiblesses de votre AD ne sont visibles qu'aux admins.

Pour voir à quoi ressemble l'outil Florian d'IT-Connect en a fait une démo :

Si l'outil est gratuit certaines fonctionnalités nécessitent d'avoir acheté une licence pour être débloquées dans le compte rendu.

Le point fort de PingCastle : les résultats sont présentés avec des guides de remédiation.

Purple Knight

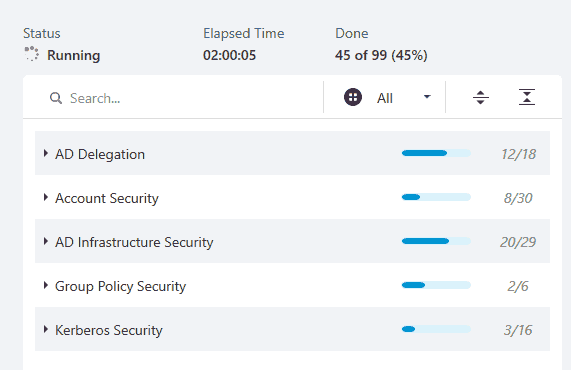

Le 2ème outil est développé par l'entreprise Semperis : Purple Knight permet d'auditer un AD local ainsi qu'un AD Azure. Il est gratuit dans sa version communautaire.

Prise en main par Florian d'IT-Connect :

Je n'ai jamais utilisé l'outil pour l'instant mais ça peut être un bon complément à PingCastle, mieux vaut prévenir que guérir.

Guides : de prise en main rapide | d'utilisation

Et ORADAD ?

l existe un 3ème outil qui s'appelle ORADAD, développé directement par l'ANSSI mais dont l'utilisation était réservée aux administrations et OIV / OSE.

On trouve maintenant ORADAD sur Github, qui crache un rapport au format MLA (désactivable dans config-oradad.xml en passant "outputFiles" à 1). Mais on trouvera en sortie des fichiers au format texte normalement envoyés à l'ANSSI (via le club SSI) qui envoie en retour un rapport lisible au format HTML.

Pour l'avoir utilisé à 2 reprises dans ma vie d'admin je dois dire que c'est aussi un excellent outil avec un joli rapport bien fourni. Si vous êtes classé OIV/OSE n'hésitez pas.

Conclusion

Si ces outils pouvaient sembler du luxe il y a quelques années il sont aujourd'hui une nécessité. Que ce soit pour votre infrastructure ou celle de clients.

Certains paramètres peuvent vous sembler obscurs et il ne faut pas hésiter à s'appuyer sur le guide AD de l'ANSSI pour débunker certains réglages, et plus globalement je vous invite à prendre connaissance des guides de l'ANSSI. Exemple de recommandation : utilisez le groupe Protected Users.

L'administration et la sécurisation d'un AD en entreprise nécessite aujourd'hui des compétences multiples qui ne peuvent pas être portées par un seule personne / profil. Il est bien dommage que Microsoft n'ait pas su faire évoluer son AD pour faire des recommandations nativement. Maintenant que Microsoft pousse Azure AD, peu de chance que ça arrive...

(2 vote(s),

(2 vote(s),

2 commentaires

Bonjour,

merci pour cet article.

Je suis en train de "constituer" une clé de tests sous Linux. J'utilise normalement PingCastle sur un poste Microsoft mais il ne répond pas à ce nouveau besoin.

j'ai alors deux questions à vous soumettre :

- connaissez un outil d'analyse d'un AD exécutable sous linux ?

- la modification de OutputFile à 1 dans Oradad fait que je n'ai plus aucune sortie : où sont les données ?

Cordialement

@Marc: Bonjour, les outils d'analyse fonctionnent uniquement sur Windows, ce qui est logique puisqu'il faut les lancer depuis une machine membre du domaine et pleinement compatible avec l'AD (Linux ne l'est que via WinBind ou SSSD mais ignore les GPO pour ne citer qu'elles)

Sur ORADAD je ne vous conseille pas de l'utiliser si n'est pas OIV ou OSE comme expliqué car l'audit est au format brut. Partez plutôt sur PingeCastle et PurpleKnight en complément