La sécurité de votre SI passe par un contrôle des flux, aussi bien en entrée qu'en sortie. Quand vous ouvrez un accès à un serveur de votre entreprise cela doit se faire dans les règles de l'art de la sécurité.

On n'ouvre pas de flux d'internet directement vers le LAN. On utilise une DMZ exposée sur internet et dans laquelle on apporte un soin bien particulier pour durcir les systèmes d'exploitation. On peut limiter le nombre de services, limiter la diffusion de version en footer ou dans les en-têtes, etc.

L'organisation de vos DMZ est un choix structurant pour votre SI et les impacts sont lourds en cas de modification car on touche à de l'environnement de production.

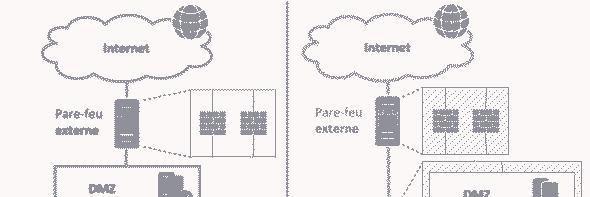

Mais alors, faut-il un pare-feu physique ou virtuel ? Un seul ou plusieurs étages ?

Quelques conseils

De part mon expérience je vous conseille de créer à minima 2 DMZ :

- DMZ "internet" : exposée sur internet, on y trouve vos serveurs web, proxy inversé, ftp, smtp, etc.

- DMZ "serveurs" ou "intermédiaire" : cette zone tampon héberge des serveurs qui peuvent être accessibles depuis la DMZ internet mais aussi depuis le LAN (avec un politique d'accès stricte)

L'idée d'une telle architecture sur le plan des flux est le suivant :

- internet > DMZ internet : autorisé*

- internet > DMZ serveurs : interdit

- internet > LAN : interdit

- DMZ internet > DMZ serveurs : autorisé*

- DMZ internet > LAN : interdit

- DMZ serveurs > LAN : autorisé*

* : autorisé avec un filtrage strict sur les règles du pare-feu (je n'ouvre pas UDP si seul TCP est requis)

C'est simple, si on admet que le LAN est en bas et Internet en haut :

- tout ce qui descend est interdit ou contrôlé

- tout ce qui monte est autorisé ou contrôlé

En effet on part du principe que le LAN est un réseau sain et pas exposé, il a donc le droit d'aller presque partout. Je dis presque car il est inutile de tout ouvrir s'il n'y a aucun besoin, autant limiter la surface d'attaque en cas de ransomware, virus ou intrusion malveillante par exemple.

Quand au nombre il faut éviter de raccrocher toutes les DMZ sur un seul pare-feu. En cas de vulnérabilité il suffira de passer outre cet unique brique filtrante pour se retrouver sur le LAN. Préférez un pare-feu devant chaque DMZ, de marque différente dans la mesure du possible pour augmenter la complexité de passer au travers. Facile à dire mais très complexe à mettre en œuvre dans une infrastructure existante (coût matériel et logiciel, coupures, régressions, etc).

Bref ! Vous trouverez des pistes intéressantes dans le guide ANSSI qui vient de sortir.

Le premier commentaire c'est pour vous 👇