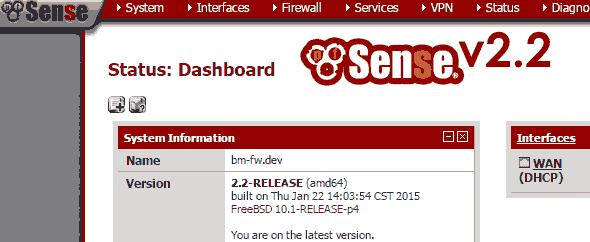

Après la 2.1.5 qui aura fait son temps, la team pfSense nous dévoile cette v2.2 du firewall open-source.

pfSense c'est juste la meilleure de solution de pare-feu / routeur routeur dans le mondre du libre. Ultra puissant et ne necéssitant que peu de ressources matériels vous pouvez le faire tourner sur un ordinateur ou de façon embarquée sous forme d'appliance dans un boitier (soekris, Alix, etc).

Très modulaire, on peut y greffer un maximum de package et personnaliser la configuration à souhait. Je l'utilise depuis bientôt 8 ans dans le monde professionnel, plus fiable et à ce prix là, ça n'existe pas.

Quelques sont les nouveautés ?

Elle sont nombreuses. La principale concerne la base système, nous passons de FreeBSD 8.3 à FreeBSD 10.1.

Autrement dit, un saut conséquent, y compris pour les différents packages que vous aviez l'habitude d'utiliser :

- 135 bugs corrigés depuis la 2.1.5

- 202 bugs corrigés dans la 2.2 (changement de version de BSD)

Du côté de la sécurité de nombreux exploits ont été corrigés : openssl, OpenVPN, NTP, mais aussi des XSS dans l'interface web de pfSense. Les OVH DynHost (dns dynamiques) sont maintenant supportés, ainsi que ceux de CloudFlare.

Le démon IPsec passe de racoon à strongSwan, PHP passe en version 5.5 et de FastCGI à PHP-FPM, le résolveur DNS est maintenant Unbound.

Avec le socle FreeBSD 10.1, pfSense est maintenant compatible avec l'hyperviseur Xen, en effet le driver PVHVM nécessaire est présent dans le kernel. Avec VMware vSphere Server pfsense 2.1.5 fonctionnait parfaitement bien avec un ESXi 5.5 (merci Ophyde), je n'ai pas encore testé l'upgrade mais il n'y a pas de raison.

Et si je migre ?

Je vous invite à prendre connaissance de la liste des nouvelles fonctionnalités et changements.

Une fois que vous êtes sûr de vouloir migrer, consultez le guide de migration.

- Premièrement faites une sauvegarde complète de votre configuration, puis clonez là sur une machine de développement identique (ou proche) de votre machine de prod. Faites l'upgrade depuis l'interface web, et gardez quelques jours de tests de fonctionnement.

- Si tout est OK, remplacer la machine de prod par celle de développement.

- Vérifiez que tout fonctionne bien (ou mettez votre tél en mode avion^^).

- Si vous avez un disque dur en stock, n'hésitez pas à cloner le disque présent dans la machine de prod vers un second. En cas de gros gros pépin ça permet de revenir dans une situation stable en 3 minutes.

- C'est le moment de lancer l'upgrade sur la machine de prod.

- Si tout est OK, remettez la machine à la place de la machine dév.

Gardez le disque cloné quelques semaines au chaud, car il peut arriver qu'un dysfonctionnement ne se produise que bien plus tard... un script qui se déclenche mal, des graphiques vides, etc.

A vous de profiter de cette bien belle nouvelle release!

Pour la télécharger c'est ici : https://www.pfsense.org/download/

(3 vote(s),

(3 vote(s),

10 commentaires

Pour l'infos, j'ai fait la migration de PfSense 2.2 sur un Esxi 5.5, il y a un soucis avec le changement de nom dans les interfaces réseaux (Changement de FreeBSD), une fois la petite modification faite via la console, ca marche super bien.

@NikoWoot: tu peux nous donner plus de détail ? il faut renommer les int ?

Bonjour,

Pour ESXi, c'est un peu compliqué avec les vmware tools, il faut se débrouiller pour trouver ceux fournis avec les derniers VMWare Fusion ou Player (v9.9.x), et même après ça, le driver vmxnet3 ne marche pas du tout sans devoir désactiver RXCSUM, TXCSUM, TSO4 (et malheureusement ça ne persiste pas après un reboot), donc je reste en E1000...

Bonsoir @ tous,

Je cherche à me fabriquer un routeur. Et comme beaucoup de monde j'hésite entre PfSence (FreeBSD) et IpCop (linux). Mes connaissances dans les routeurs sont limitées, cependant j'avoue que je préfère PfSence car sous sous freebsd qui est me semble t il un vrai gage de sécurité. Malheureusement son interface est en anglais.

Mais quitte à faire sois même son routeur j'aimerai qu'il soit évolutif et capable de prendre en charge plusieurs tâche.

Voici mes questions :

Est il possible d'avoir d'avoir 5 ou 6 interfaces réseaux ( pour autant de réseaux différents comme pour DMZ, wifi, et réseaux différents) ?

Est il possible de lui demander de faire aussi, serveur VPN, DNS, proxy, antivirus ?

Merci

@christophe frontignan: effectivement FreeBSD et PF sont un gage de sécurité. Personnellement je te conseillerai pfSense qui permet de tout faire. Tu peux avoir autant d'interfaces que tu le veux, à partir du moment où tu as le nombre de ports réseaux suffisants (RJ45).

pfSense peut faire VPN, DNS, proxy et filtrer les requêtes web (squidguard). Mais peut-être qu'un routeur sous Tomato te suffirait ? C'est ce que j'utilise : http://blogmotion.fr/feedback/wnr3500l-routeur-linux-6343

Bonsoir Xhark,

En fait je suis un adepte du Do It Yourself car cela me permet avant tout chose d'apprendre tout en construisant/fabriquant exactement ce dont j'ai besoin.

Par exemple avoir autant d'interfaces réseaux que j'ai choisies (naturellement sans démesure et dans la limite de la capacité de traitement du matériel), travailler qu'en gigabit et puisque ce matériel va rester allumer en permanence lui confier des tâches annexes histoire de "rentabiliser" sa conso électrique.

D’où mon souhait de tout ces services. Cependant, cela fait maintenant plusieurs jours que je cherche des tutos et autres pdf simples à propos de PF, ses paramétrages et surtout ses extensions mais je ne trouve rien. J'avoue aussi que je suis très limiter en anglais et c'est pour cela que l'interface en anglais de PF m'embête un peu.... Mais j'essaie de m'y mettre !

-- As tu des sources d'info à me faire partager pour m'aider dans mon aventure ?

-- Ou puis je trouver et identifier la listes des extensions me permettant de remplir les tâches qui m’intéressent ainsi que toute celles qui existent ?

--> Est il possible d'y mettre un antivirus pour vérifier à "la volé" tout ce qui transit par le routeur ?

Je connaissait Tomato, mais c'est pas assez DIY pour moi car je ne peux pas choisir le matériel.

@christophe frontignan: Tomato s'installe sur un grand nombre d'équipements. pfSense est pas toujours compatible avec tous les matériels non plus, personnellement je te conseille de l'installer sur un vieux PC dans lequel tu ajoutes des cartes réseaux, sinon ça tourne aussi dans VMware et VirtualBox, ainsi que dans des boitiers dédiés type ALIX ou Soekris.

pfSense est full web, donc assez simple à comprendre et prendre en main. Je ne dis pas que tu arriveras à exploiter toutes les fonctionnalités du premier coup mais ce n'est pas comme Cisco ou tout se fait en CLI.

Pour bien débuter sur pfSense tu trouveras pleins de tutos sur le web, notamment chez IT-Connect (un confrère blogueur) ainsi que sur BM. La bible pour bien commencer étant de t’imprégner du livre "pfsense cookbook 2"

Merci pour ces infos.

J'irai jeter un oeil dès demain.

Permets moi de te poser une dernière question. Bien que je sois un peu plus pour PF, que pense tu de IpCop (sous Linux) ?

Christophe

@christophe frontignan: attention, quand je dis PF je parle de Packet Filter et non pas de pfSense, qui est tellement court qu'il n'a pas besoin d'être raccourci.

J'ai utilisé IpCop il y a quelques années, ça fonctionne bien quand tu as juste besoin d'une passerelle LAN< =>WAN mais dès que tu as besoin d'une couche de service plus fournie tu devras basculer sur pfSense