Le malware SynoLocker a récemment démontré par A+B que laisser son Synology accessible depuis internet, et pas très à jour, présentait un risque majeur pouvant aller jusqu'à la perte totale des données du NAS.

Il existe une méthode très simple pour se prémunir des attaques malveillantes et tentatives de connexions, voyons comment faire.

WAN to LAN

Vous avez ouvert l'accès à votre NAS depuis l'extérieur, parce que vous avez besoin d'y accéder à distance, de l'utiliser comme serveur SSH, serveur VPN ou encore partager vos distributions Linux préférées avec vos amis.

La première chose à faire est suivre mon guide des 8 méthodes pour sécuriser un NAS, comme le filtre sur l'IP source. Néanmoins ce n'est pas toujours possible, tout le monde n'ayant pas une ip fixe... et c'est bien dommage.

Les attaques

Il faut comprendre que de nombreux bots informatiques scannent le web entier, à la recherche de victimes. Ainsi si votre Synology est accessible depuis l'extérieur il sera détecté comme cible potentielle car un ou plusieurs ports particuliers répondent positivement aux flux. Pour cette raison il ne faut jamais utiliser les ports standards tels que le 22 (ssh), 80,443 ou 8080 pour le web, 1194 pour le VPN, etc. Encore moins 5000 et 5001 qui sont les ports par défaut d'accès à DSM, l'interface de gestion de votre NAS Synology.

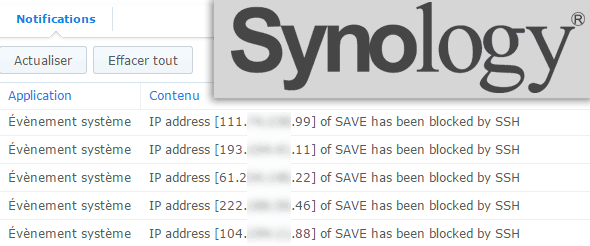

La plupart des bots pratiquant ces scans sont situés à l'étranger, rarement dans l'union européenne. Voici la provenance des 10 dernières attaques reçues sur un Synology volontairement ouvert sur le port 22 SSH :

- Chine (6)

- Moldavie

- USA (2)

- Vietnam

Ce n'est pas représentatif des pays, il s'agit d'un exemple. Mais il est plus rare de voir des IP françaises tentant de se connecter sur le NAS test.

La France ou rien

Nous allons autoriser uniquement les adresses IP françaises à atteindre l'authentification du NAS, que se soit via SSH, web, rsync ou que sais-je.

Pour y parvenir accéder au pare-feu depuis l'interface DSM :

- panneau de config > sécurité > pare-feu

- cliquer sur le bouton créer

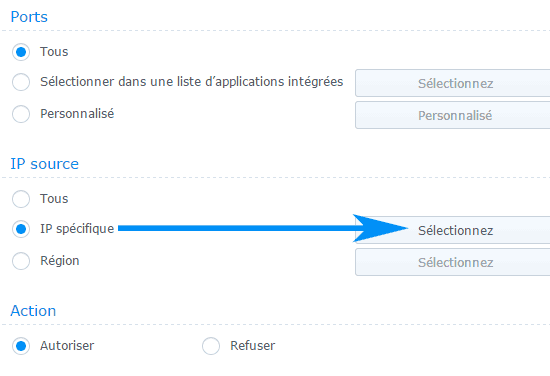

- choisir IP spécifique :

- choisir sous-réseau puis remplir avec l'adresse de votre réseau local :

Rappel des plages IP privées :- 10.0.0.0/8 (255.0.0.0)

- 172.16.0.0/12 (255.240.0.0)

- 192.168.0.0/16 (255.255.0.0)

- valider avec OK

- cliquer à nouveau sur créer

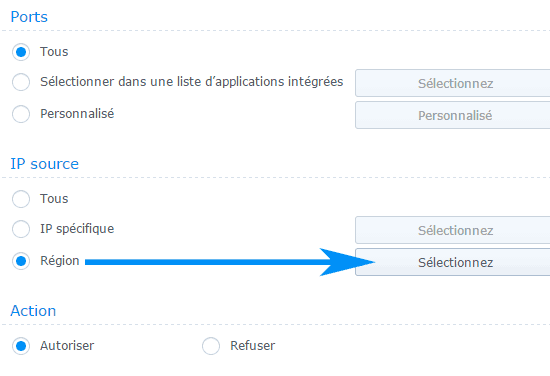

- choisir IP source :

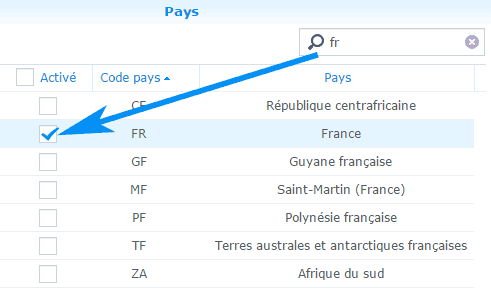

- sélectionner le pays souhaité, la france dans notre cas :

- valider avec OK

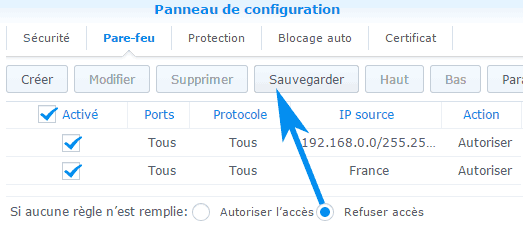

- choisir "refuser l'accès" si aucune règle n'est remplie :

- enfin, sauvegarder

Et voilà, vous venez de franchir un étape de plus dans la sécurité et l'accès à votre NAS depuis l'extérieur. Vous pouvez toujours avoir des scans ou tentatives de connexion depuis la france, mais à côté des attaques provenant du monde entier ce sera une goute d'eau. En effet, la sécurité informatique fonctionne par paliers. On empile, couche après couche, des mesures de sécurité qui ensemblent forment une stratégie de protection personnalisée.

Cela ne vous empêche pas de maintenir DSM à jour car Synology déploie régulièrement des patchs, y compris pour les NAS ne bénéficiant pas de la dernière version de DSM.

Bien sûr vous pouvez limiter selon les pays comme bon vous semble, si vous êtes belge inutile de choisir la france comme pays source, cela va de soit. La limite est fixée à 15 pays ou régions par règle.

14 commentaires

Je ne savais pas que l'on pouvait filtrer ainsi. Merci BM 😀

Attention, depuis la dernière uptade, tous les ports ssh / DSM ont été restaurer par default.

Merci beaucoup pour la découverte de cette superbe fonctionnalité !

Depuis, je n'ai plus de tentative de connexions.

@Francis: tu en avais combien par jour avant ?

Cher utilisateur,

L'adresse IP [201.179.239.143] a connu 10 tentatives échouées en essayant de se connecter à SSH ouvert sur rorette_NAS dans un intervalle de 5 minutes, et a été bloquée à Fri May 5 12:46:37 2017.

Sincères salutations,

Synology DiskStation

Bonjour, je reçois ce mail plusieurs fois par jour.

Effectivement mon adresse n'est pas gemail.com mais bien gmail.com.

Ou puis je changer cela? Je ne trouve pas.

Icône Erreur

Adresse introuvable

Votre message n'est pas parvenu à poupin.aurore@gemail.com, car le domaine gemail.com est introuvable. Vérifiez qu'il ne contient pas de fautes de frappe ni d'espaces superflus, puis réessayez.

La réponse était :

DNS Error: 7921052 DNS type 'mx' lookup of gemail.com responded with code SERVFAIL

Merci de vos intervention!

@Aurore POUPIN: dans le panneau de config > notification

@Mr Xhark: merci, merci, merci!! Je suis débutante et pas très douée!

Comment ne suis-je pas tombé sur cette page plus tôt?!

Merci!!!

Bonjour

Je suis moi aussi depuis peu attaqué par des ip provenant essentiellement de chine.

Ces attaques remplissent ma boîte mail, et ce malgré avoir fait tout ce qui est préconisé dans votre blog.

Ma question est la suivante

Si je change le nom de mon accès NAS, ne vais je pas stopper net ces attaques ?

Merci

Bonne journée

@Jo: chaque IPv4 est scannée, donc tu auras beau changer de nom le résultat sera le même malheureusement

Hello,

Avant de sécuriser le pare-feu de mon Synology, j'ai également eu de (nombreuses) attaques vers mon NAS qui provenaient de la Chine et de plusieurs autres pays, en essayant de se connecter en tant que Root sur le port SSH.

Cette info est consultable via "Analyse de la connexion" dans "Conseiller de sécurité".

De fait, j'ai notamment créé 17 règles (1 règle par lot de 15 pays) pour fermer l'accès depuis ces pays vers tous les ports de mon NAS.

Depuis ce renforcement des règles, je n'ai plus eu d'alertes de sécurité.

Hello,

Avant de sécuriser le pare-feu de mon Synology, j'ai également eu de (nombreuses) attaques vers mon NAS qui provenaient de la Chine et de plusieurs autres pays, en essayant de se connecter en tant que Root sur le port SSH.

Cette info est consultable via "Analyse de la connexion" dans "Conseiller de sécurité".

De fait, j'ai notamment créé 17 règles (1 règle par lot de 15 pays) pour fermer l'accès depuis ces pays vers tous les ports de mon NAS.

Depuis ce renforcement des règles, je n'ai plus eu d'alertes de sécurité.