pfSense 2.3 vient de sortir! Première version de la branche 2.3, quelques jours seulement après la RC sortie le 1er Avril 2016. 132 bugs corrigés et 760 tickets de support traités pour cette version.

La dernière version de la branche 2.2 était la 2.2.6 sortie en décembre 2015. pfSense est un système d'exploitation libre basé sur FreeBSD destiné à assurer le rôle de pare-feu, DNS, proxy, passerelle, relai mail, portail captif...

Quoi de neuf ? Faut-il faire l'upgrade (ou le télécharger) ?

MàJ : bug proxy

Un bug empêchant la page des packages de fonctionner est présent dans la version 2.3 ainsi que 2.2.5 Pour le corriger en attendant le fix créer ce fichier /usr/local/etc/pkg.conf :

pkg_env: {

http_proxy=http://proxy:port

https_proxy=http://proxy:port

HTTP_PROXY=http://proxy:port

HTTPS_PROXY=http://proxy:port

}

Remplacer "proxy" et "port" par les votres.

Rebooter.

Changement de nom

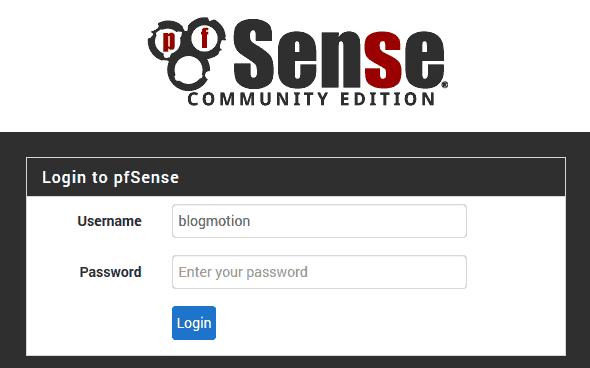

Désormais il faudra parler de pfSense CE pour "Community Edition". Ce qui correspond à la version sans le support officiel. Cette dénomination permettra à ceux qui ne suivent pas pfSense depuis des années d'y voir un peu plus clair avec la souscription Gold.

Ce changement n'est pas venu avec la version 2.3 mais un peu avant (voir ici).

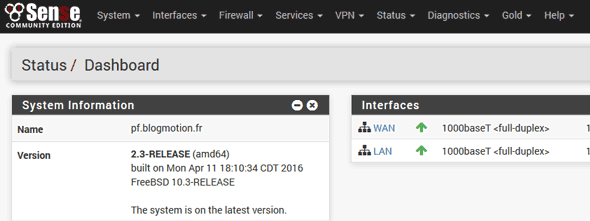

Un changement d'interface

Un des points faible de pfSense ? Son interface oldschool ! C'est d'ailleurs pour cela que des projets comme OPNSense ont vu le jour (ainsi que pour d'autres raisons).

Mais tout ça c'est fini, car Bootstrap débarque dans pfSense ! On a le droit à une très belle interface :

L'interface est responsive, fini la galère sur les petits écrans ! (qui laisserait un écran 23" en salle machine...). Un thème sombre est également de la partie dans System > General Setup.

Drag'n drop

S'il était facile de créer une règle dans le pare-feu (firewall), pour la déplacer c'était plutôt galère. Et bien tout ça fait parti du passé car on peut déplacer une règle avec un cliquer-déplacer (drag'n drop) comme on le voit dans la vidéo à 2min :

https://vimeo.com/160799487

Il est aussi possible d'ajouter des séparateurs avec une couleur et un commentaire dans les règles. Là aussi c'était galère quand on avait quelques dizaines de règles. Dommage qu'on ne puisse pas encore éditer ce séparateur pour le renommer ou changer sa couleur (une couleur en hexa serait sympa aussi).

Attention : il existe une (et une seule) régression concernant le proxy IGMP dans un environnement composé de VLAN.

Conclusion : que du bon

pfSense continue de progresser, doucement mais sûrement. Son interface full web relookée est maintenant en phase avec la qualité du produit et n'a plus rien à envier à la concurrence.

L'ensemble des modifications est disponible sur le changelog. Pensez à lire le guide d'upgrade si vous voulez mettre à jour. Faites un CTRL+F5 dans votre navigateur une fois la mise à jour effectuée pour forcer la mise à jour des éléments graphiques en cache. Et n'oubliez pas de faire un backup (clone / image disque ou snapshot (VM) + conf XML) avant tout.

Je suis très content que pfSense continue de vivre en tant que projet open source, personnellement je l'utilise depuis plus de 9 ans à titre personnel et professionnel. Un OS ultra stable et bourrés de fonctionnalités grâce aux paquets additionnels.

Mon seul regret : l'absence du support natif de Let's Encrypt, mais c'est un point de détail et nul doute que ça viendra tôt ou tard.

(1 vote(s),

(1 vote(s),

3 commentaires

Bug dans les versions 2.3.X:

Pour donner à plusieurs personnes une visu sur les règles et les NAT en lecture seul, j'ai positionné un groupe via l'AD de ma société. Pour la visualisation des NAT en lecture seule via le privilége : WebCfg - Firewall: NAT: Port Forward, cela ne fonctionne pas , je ne vois pas les NAT:PortForward. Ecran vide.

J'ai cherché sur le forum PFSENSE, mais en vain.

Y a t-il une solution connu ??

@Moumoune: je reproduis le bug aussi sur les versions antérieures. J'ai ouvert un redmine à ce sujet : https://redmine.pfsense.org/issues/6683

Par contre il existe un contournement, ajouter le droit d'édition "WebCfg - Firewall: NAT: Port Forward: Edit page" ainsi que le premier "User - Config - Deny Config Write" qui interdit toute modification. A priori ça fonctionne pour moi 🙂