A force de lire tout et n'importe quoi à ce sujet, je me suis lancé dans mes propres analyses de trafic.

Voyons ce que contient ce Windows 10 qui fait tant parler de lui.

tcpdump

Avant tout j'en profite pour vous parler de ce super tutoriel pour lire du contenu HTTPS avec wireshark s'il provient de votre navigateur, simple et rapide. Dans mon cas ce n'est pas du flux venant d'un navigateur mais du système directement donc je ne pourrai pas utiliser cette méthode.

J'utilise Windows 10 sur une machine virtuelle (VirtualBox). J'ai donc commencé par analyser le trafic au moment de faire une recherche dans le menu démarrer. Je précise que j'ai désactiver la recherche en ligne dans les options de Windows, et pourtant il y a bien du trafic.

Voici ce que voit passer mon routeur tomato (passerelle de sortie) :

./tcpdump -s0 host win10 and port not 22 -n IP 192.168.0.68.53226 > 204.79.197.200.443: . 1493:2933(1440) ack 4667 win 1024 IP 192.168.0.68.53226 > 204.79.197.200.443: P 2933:2986(53) ack 4667 win 1024 IP 204.79.197.200.443 > 192.168.0.68.53226: . ack 2933 win 513 IP 204.79.197.200.443 > 192.168.0.68.53226: . ack 2986 win 513 IP 204.79.197.200.443 > 192.168.0.68.53226: P 4667:6096(1429) ack 2986 win 513 IP 204.79.197.200.443 > 192.168.0.68.53226: . 6096:7556(1460) ack 2986 win 513 IP 204.79.197.200.443 > 192.168.0.68.53226: . 7556:9016(1460) ack 2986 win 513 IP 204.79.197.200.443 > 192.168.0.68.53226: P 9016:9349(333) ack 2986 win 513 IP 192.168.0.68.53226 > 204.79.197.200.443: . ack 9349 win 1024 IP 192.168.0.68.53190 > 204.79.197.200.80: P 5777:6789(1012) ack 1081 win 1020 IP 192.168.0.68.53190 > 204.79.197.200.80: P 6789:7206(417) ack 1081 win 1020

- 192.168.0.68 = IP de ma machine Windows 10

- 204.79.197.200 = a-0001.a-msedge.net

Et à chaque nouvelle recherche dans le menu démarrer on retrouve cette séquence.

Premièrement c'est une surprise car quand on se dit le trafic que ça doit pomper à l'échelle mondiale, c'est monumental.

Mais que transite dans ces paquets ?

Kali

Autant faire le barbu jusqu'au bout, j'ai donc sorti Kali! Cela évite d'avoir à installer une tonne d'outils qui sont déjà présents.

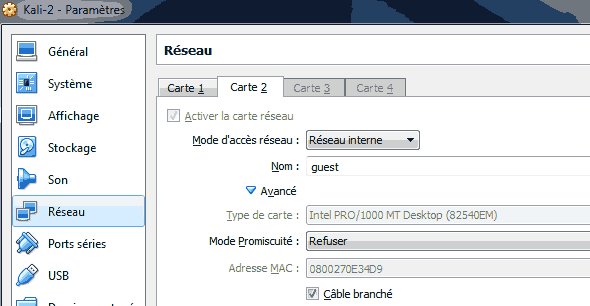

J'ai utilisé une deuxième machine virtuelle, sous Kali Linux 2.0 cette fois-ci. Avec deux interfaces, une sur le réseau local (eth0) et une autre sur un réseau interne à VirtualBox (eth1) que j'ai nommé "guest" :

- eth0 = 192.168.0.68 (dhcp via tomato, accès par pont)

- eth1 = 10.1.1.254/24 (ip fixe, réseau interne "guest")

udhcpd

J'ai installé un serveur dhcp (pas obligatoire mais plus pratique) :

apt-get install udhcpd

Configuration minimaliste :

# grep -E -v '^(#|$|;)' /etc/udhcpd.conf start 10.1.1.11 end 10.1.1.50 interface eth1 #default: eth0 opt dns 8.8.8.8 option subnet 255.255.255.0 opt router 10.1.1.254 option domain local option lease 864000

Commenter la ligne /etc/default/udhcpd :

#DHCPD_ENABLED="no"

Et démarrer le service :

/etc/init.d/udhcpd start [ ok ] Starting udhcpd (via systemctl): udhcpd.service.

J'ai basculé ma VM Windows dans ce même réseau interne "guest" pour vérifier que Kali lui donnait bien une IP.

Certificats

Je pensais qu'il était nécessaire de générer un certificat pour pouvoir intercepter le trafic SSL, surtout que j'étais parti sur l'outil sslstrip au départ. Et puis cet outil n'allait pas il permet seulement de ne pas rediriger du HTTP vers du HTTPS mais il est incapable d'intercepter du HTTPS.

Je vous met quand même la procédure au cas où ça vous serve dans un cas particulier :

mkdir cert && cd cert apt-get install libssl-dev libevent-dev openssl genrsa -out ca.key 4096 openssl req -new -x509 -days 1826 -key ca.key -out ca.crt You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:BM State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]:A.BM Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []:*.bing.com Email Address []:

Seul le "common name" est important, il doit correspondre au site à intercepter. Dans l'exemple "*.bing.com" assure la compatibilité avec "www.bing.com" par exemple. Cela ne fonctionnera pas en revanche avec "bing.com" tout court, il faudra un sous domaine. Vous pouvez préciser plusieurs CN si vous utilisez un fichier de configuration.

On fusionne :

cat ca.key ca.crt > ca.pem

Récupérer ca.crt et importez le "autorité de certification racines de confiance > certificats" (windows + R > certmgr.msc). Cela fonctionnera pour Edge et IE, pour Firefox ça se passe dans

- Outils > Options > Avancé > Certificats > Onglet "Autorités" : Importer

Si besoin consultez ce tutoriel complémentaire.

iptables, ouvres toi

On active le routage (les deux commandes fonctionnent) :

echo "1" > /proc/sys/net/ipv4/ip_forward sysctl -w net.ipv4.ip_forward=1

Puis on ajoute ces règles pour rediriger tout le trafic venant des ports 80 et 443 (HTTP et HTTPS) vers notre outil mitmproxy :

iptables -t nat -F iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 80 -j REDIRECT --to-port 8080 iptables -t nat -A PREROUTING -i eth1 -p tcp --dport 443 -j REDIRECT --to-port 8080

Cela va couper le trafic pour votre Windows 10.

mitmproxy

mitmproxy est présent dans Kali, c'est lui qui va relayer les requêtes web, comme un vulgaire proxy. Mais il vous permet au passage de voir ce qui transite.

Par défaut il écoute sur le port 8080 et il semblerait que le changer peut poser problème. Lançons-le :

mitmproxy -T --host --cert=cert/ca.pem

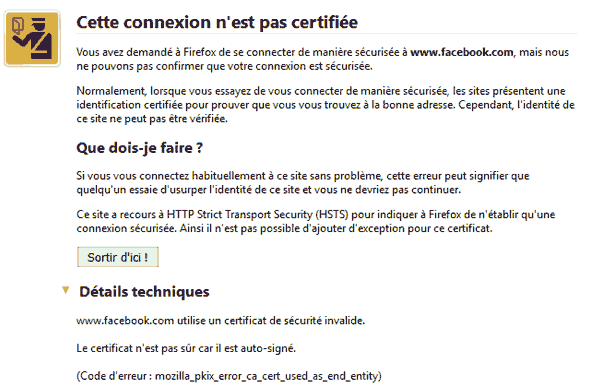

Nous précisons au passage le certificat ca.pem, bien que je le répète ça fonctionne aussi sans dans notre cas car Microsoft ne contrôle pas l'auto-signature du certificat et n'utilise pas HSTS. En effet HSTS rend impossible toute interception si votre navigateur l'implémente :

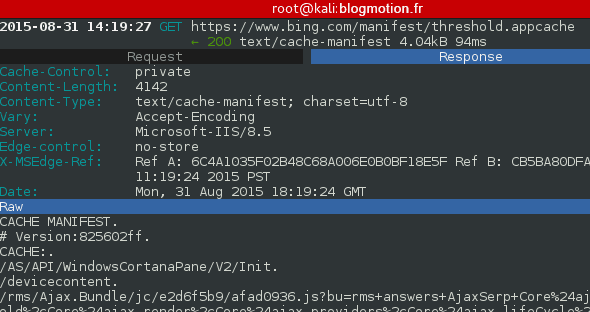

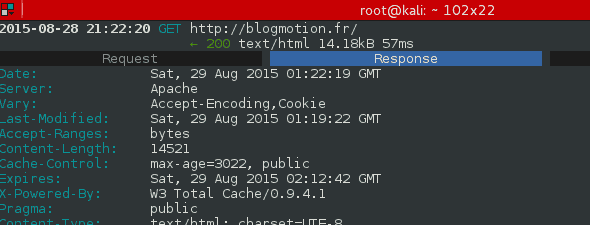

Vous devriez maintenant pouvoir surfer depuis la VM sous Windows 10 et voir les premiers paquets transiter, faites ENTREE pour en visualiser un :

Dans la capture c'est du HTTP mais ça fonctionne aussi en HTTPS 🙂

Résultats

Je constate que l'IP 204.79.197.200 est attaquée en direct, autrement dit elle est hardcodée. Voilà qui explique pourquoi on pouvait lire sur la toile que Windows 10 ne tenait pas compte du fichier host. Il en tient donc bien compte, mais il ne sert à rien quand une IP est attaquée en directe.

La qualité de la capture n'est pas terrible mais on constate que chaque recherche déclenche du trafic :

D'ailleurs selon comment vous lancez tcpdump ou wireshark c'est l'outil qui fait la résolution inverse (IP vers domaine), ce qui peut amener cette confusion. L'option "-n" ne résoud pas les IP.

Et voici le contenu d'une trame interceptée avec Kali :

Request

GET /manifest/threshold.appcache HTTP/1.1

Accept: */*

Referer: https://www.bing.com/

X-Search-SafeSearch: Strict

X-Device-MachineId: {7791A0B7-70CD-43BA-B3EB-0C27EFA10CFE}

X-BM-Market: FR

X-BM-DateFormat: dd/MM/yyyy

X-Device-OSSKU: 4

X-Device-NetworkType: ethernet

X-BM-DTZ: 120

X-DeviceID: 01000E2B09009A0C

X-BM-DeviceScale: 100

X-Device-Manufacturer: innotek GmbH

X-BM-Theme: ffffff;4f4f4f

X-BM-DeviceDimensionsLogical: 1391x875

X-BM-DeviceDimensions: 1391x875

X-Device-Product: VirtualBox

X-BM-CBT: 1440793203

X-Device-isOptin: false

Accept-Language: fr-FR, fr, en-US, en

X-Device-Touch: false

X-Device-ClientSession: 622207B7813F451685445E4F1E151CDE

X-BM-ClientFeatures: OemEnabled

X-Search-AppId: Microsoft.Windows.Cortana_cw5n1h2txyewy!CortanaUI

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; Trident/7.0; rv:11.0; Cortana 1.4.8.176; 10.0.0.0.10240.21) like Gecko

Origin: https://www.bing.com

Accept-Encoding: gzip, deflate

Host: www.bing.com

Cookie: SRCHD=AF=NOFORM; SRCHUSR=AUTOREDIR=0&GEOVAR=&DOB=20150724; ANON=A=A644AD824544D5AC41FAB97CFFFFFFFF; SRCHHPGUSR=LUT=1440787047065; MUID=2C92A4A5447D46E6AA757EFA6F11F0E8; _SS=SID=83FC6CF6C6C343D1ACD995F6C2B6E7F4&CPID=1440806117065&AC=1&CPH=d7a6a5e3&HV=1440806147; _EDGE_S=SID=1A9BCBB3E9586929213AC3A2E8546820; MUIDB=2C92A4A5447D46E6AA757EFA6F11F0E8; SRCHUID=V=2&GUID=C6A1AE407FDB4367BEAB5C0CA1ED6507

Content-Length: 0

==Response

HTTP/1.1 200 OK

Cache-Control: private

Content-Length: 4167

Content-Type: text/cache-manifest; charset=utf-8

Vary: Accept-Encoding

Server: Microsoft-IIS/8.5

Edge-control: no-store

X-MSEdge-Ref: Ref A: 20D2CCDC37664B81B50955609D97F6AF Ref B: 9275466BA5691D4B075A4B2442491B75 Ref C: Fri Aug 28 16:56:51 2015 PST

Date: Fri, 28 Aug 2015 23:56:50 GMT

CACHE MANIFEST

# Version:d7a6a5e3

CACHE:

/AS/API/WindowsCortanaPane/V2/Init

/devicecontent

/rms/Ajax.Bundle/jc/e2d6f5b9/afad0936.js?bu=rms+answers+AjaxSerp+Core%24ajax.shared%2cThreshold%24ajax.history.threshold%2cCore%24ajax.render%2cCore%24ajax.providers%2cCore%24ajax.lifeCycle%2cCore%24Providers%24ajax.provider.threshold

/rms/BingCore.Bundle/jc/4212d55d/93046b62.js?bu=rms+answers+Shared+BingCore%24shared%2cBingCore%24env.override%2cBingCore%24event.custom.fix%2cBingCore%24event.native%2cBingCore%24dom%2cBingCore%24cookies_parser%2cBingCore%24XHRPrefetch%24rmsajax_xhrprefetch%2cBingCore%24ClientInstV2%24InstrumentationConfigThrvis%2cBingCore%24ClientInstV2%24LogUploadCapFeatureDisabled%2cBingCore%24ClientInstV2%24ClientInstConfigSeparateQFQueue%2cBingCore%24ClientInstV2%24clientinst_xls%2cEmpty%2cBingCore%24ClientInstV2%24LogHelper%2cBingCore%24ClientInstV2%24VisibilityChangeEventHelper%2cBingCore%24Animation%2cBingCore%24fadeAnimation%2cBingCore%24framework%2cBingCore%24ShowWebView%2cBingCore%24CoreUtilities

/rms/BlueBrand/ortl,cc/cfd824f0/ed765317.css?bu=rms+answers+BrandBundle_Mobile+thbrand%24CombinedAsset_Windows_th_b%2cthbrand%24Colors_th_b%2cthbrand%24Type_th_b%2cthbrand%24Grid_th_b%2cempty%2cEmpty

/rms/BlueHeader/cir,ortl,cc/e3c56965/692701b1.css?bu=rms+answers+BrandBundle_Mobile+thbrand%24Header_CombinedAsset%2cthbrand%24Header_Colors_th_b%2cthbrand%24Header_Type%2cthbrand%24Header_Grid_th_b%2cempty

/rms/BundledViews/jc/2307c526/4b700f39.js?bu=rms+views+Shared+CenteredImagePair%2cAlertWrapper%2cFootnoteWrapper%2cGroupLabel%2cHorizontalList%2cHorizontalListItem%2cImagePair%2cImagePairWrapper%2cLargeSubtitle%2cLegacyImagePair%2cRichCaptionControl%2cSelectItem%2cTitleWrapper%2cVerticalList%2cVerticalListItem%2cVerticalStackPanel%2cVerticalStackPanelItem

/rms/BundledViews/jc/426e0434/6ee7a7b8.js?bu=rms+views+Threshold+DenseTileLayout%2cErrorMessage%2cInlineError%2cItemList%2cLocalStrings%2cMyStuffHeader%2cMyStuffPhotoItem%2cPageCanvas%2cPagination%2cPlaceHolderImage%2cRecourse%2cRegion%2cResultItem%2cResultItemCentered%2cResultItemPosition%2cResultItemPositionItem%2cResultItemPrimaryPosition%2cResultItemSecondaryPosition%2cResultItemWideColumnPosition%2cSection%2cSectionContents%2cSpellCorrection%2cSpellerSuggestion%2cSubsectionHeader%2cInstLink

/rms/Framework/jc/98a1080c/8f35ad43.js?bu=rms+answers+BoxModel+config.threshold%2crules%24rulesThresholdv2%2ccore%2cmodules%24scroll%2cmodules%24resize%2cmodules%24state%2cmodules%24mutation%2cmodules%24error%2cmodules%24network%2cmodules%24cursor%2cmodules%24keyboard%2cmodules%24bot

/rms/rms%20answers%20AutoSuggest%20Modules$Aggregators$FastRankModel/jc/8ab4816a/c9022570.js

/rms/rms%20answers%20AutoSuggest%20Modules$Aggregators$TopHitConfidenceModel/jc/cdd5debb/e17a4d4c.js

/rms/rms%20answers%20AutoSuggest%20Partners$BingMDL2/ortl,cc/beb7ff27/cfa7c403.css

/rms/rms%20answers%20AutoSuggest%20Partners$CortanaMDL2/ortl,cc/f7ab76d7/53ee1b5a.css

/rms/rms%20localizationstrings%20AutoSuggest%20CortanaQF/jc/977f644e/09e2fa3e.js

/rms/rms%20localizationstrings%20Feedback%20LocStrings/jc/c495b727/7095ed03.js

/rms/rms%20localizationstrings%20Threshold%20LocStrings/jc/7417ae58/35c6ce5b.js

/rms/rms%20views%20AutoSuggest%20CortanaIcon/jc/2b83323c/09cbd0f2.js

/rms/rms%20views%20AutoSuggest%20HighlightedText/jc/43aaa2f3/4987a95a.js

/rms/rms%20views%20AutoSuggest%20Icon/jc/c511bd1f/d98da31c.js

/rms/rms%20views%20AutoSuggest%20WindowsGroup/jc/cd70749a/10528dc4.js

/rms/rms%20views%20AutoSuggest%20WindowsGroups/jc/73bef063/5a9e8c24.js

/rms/rms%20views%20AutoSuggest%20WindowsIndexingMessage/jc/ce7b6b63/1504f776.js

/rms/rms%20views%20AutoSuggest%20WindowsPermanentDisambig/jc/3e434d5d/a72607ec.js

/rms/rms%20views%20AutoSuggest%20WindowsSuggestionSingleLine/jc/1604fb44/d727d90a.js

/rms/rms%20views%20AutoSuggest%20WindowsSuggestionThreeLines/jc/22443ed7/3d9b6c2e.js

/rms/rms%20views%20AutoSuggest%20WindowsTopResults/jc/057e9dc3/570a83fb.js

/rms/SparkleFramework/jc/9a391b26/d18f4c62.js?bu=rms+serp+snr%24react.min%2csnr%24Sparkle%2csnr%24Sparkle.React%2csnr%24ResourceManagement.source%2csnr%24Array_c.source%2csnr%24string_c.source

On trouve aussi un appel à http://www.msftncsi.com/ncsi.txt qui permet à Windows de savoir si la liaison internet fonctionne, mais ce n'est pas propre à Windows 10.

Conclusion

Cela confirme le sentiment que j'avais sur Windows 10, il est très bavard, trop bavard. Qu'il discute de temps en temps pour savoir s'il y a des mises à jour je veux bien, mais envoyer ma résolution, le modèle et marque de ma machine à chaque fois que je fais une recherche dans le menu démarrer... non merci. Sachant que j'ai désactivé la recherche en ligne...

Après coup j'ai pu voir que mes données se recoupent avec l'article de Ars Technica qui a utilisé Fiddler, de mon côté Fiddler ne voyait pas les données j'ignore s'il y a une configuration particulière à faire.

Je n'utiliserai donc pas Windows 10 tant que cette situation n'évoluera pas, malgré les quelques outils désactivent les mouchards. Je me demande bien d'ailleurs ce que la CNIL attend pour se pencher sur ce sujet. Je ne dis pas que c'est illégal, Microsoft a forcément blindé les conditions d'utilisation, mais ce n'est pas acceptable en l'état.

Je ferai peut-être d'autres analyses sans désactiver les mouchards et avec aucune entrée dans le fichiers hosts, histoire de voir ce qui peut transiter pour "monsieur tout le monde" comme se le demande aussi Nicolas Simon dans son billet.

(6 vote(s),

(6 vote(s),

43 commentaires

Et bannir des rang d'ip ne serait-ce pas la solution pour éviter cette récolte de données ?

Bonjour, avez-vous effectué des testes semblables sur des version récentes d'android ? Ou connaissez-vous des articles qui analysent des infos envoyés depuis un smartphone android en version "vanilla" sans 40 apps installés par l'opérateur ?

Merci à vous d'avoir pris le temps d'expérimenter.

Certains modifient le fichier hosts en redirigeant carrément les IP concernées vers 0.0.0.0.

Du style 0.0.0.0 204.79.197.200.

Cf http://forums.hexus.net/windows/342569-windows-10-tweak-thread.html

Dans ce cas peut-être que la connexion sortante, même hardcodée, est bloquée?

Peux-tu faire une vérification rapide sur ce dernier point Mr Xhark?

@coucoucbill : RTFM !

Qu'est qui est écrit dans les premières lignes sous le titre "Résultats" ?

"Je constate que l'IP 204.79.197.200 est attaquée en direct, autrement dit elle est hardcodée. Voilà qui explique pourquoi on pouvait lire sur la toile que Windows 10 ne tenait pas compte du fichier host. Il en tient donc bien compte, mais il ne sert à rien quand une IP est attaquée en directe. Que le fichier "hosts" est ignoré quand il s'agit d'un lien direct en IP".

Ceci posé : merci "blogmotion" :-))

@coucoubill:

Pour répondre à ta question, cela ne change rien. le fichier host est utilisé pour résoudre des noms de domaines. Par exemple quand ton navigateur demande l’adresse de duckduckgo.com, ton PC va regarder dans le fichier host si il a déjà

l'adresse IP sinon il demande aux DNS. Or dans notre cas le programme ne demande pas un nom de domaine, mais directement une IP, il n'y a aucune raison que l'OS regarde ce qui ce trouve dans le fichier host.

Dans tous les cas ce post est très intéressant.

Bonjour,

l'article est intéressant, mais laisse en suspend quelques interrogations :

- les recherche sont-elles envoyées malgré les réglages?

- quelles sont les info envoyées (apparemment certaines permettent d'identifier la machine)

- Et surtout ! comme ont a pu lire sur d'autres sites les saisies dans Edge ou IE sont-il aussi aussi en envoyé (quid des mot de passe).

- Et enfin un blocage de l'IP au niveau du routeur (et/ou box) est-il suffisant?

Merci BEAUCOUP pour ces tests.

Je gère pas mal de machines, et je sais que nous allons devoir utiliser Windows 10 pour bénéficier de certaines technologies comme DirectX 12.

Et je m'étonne que si peu de professionnels semblent s'intéresser à ce problème, particulièrement crucial quand il s'agit d'informatique d'entreprise.

J'envisage d'utiliser un boitier firewall en sortie de réseau.

Je ne sais pas si ça suffirait à éviter trop de "téléphone maison" ...

En tout cas, j'imagine que le mieux serait d'avoir un Windows 10 patché, dont on aurait oté toute fonction keylogger.

En conséquence, j'attendrai.

Et pour ceux qui veulent désactiver les mouchards sur Windows 7 et 8, il existe de nombreux tutoriaux expliquant les mises à jour à désactiver.

En parallèle, je crois qu'on va accélérer la migration vers Linux de nos différentes applications.

@coucoubill: le fichier host bypass la résolution DNS, mais n'empêche en rien l'accès à l'IP en direct (tu peux essayer avec celle de yahoo tu verras)

@OzaWin: j'avais mis sur OFF toutes les options et passé tous les anti-mouchards du moment, et oui malgré cela des requêtes partent. Je testerai pour Edge et IE pour te dire ce qu'il part. Enfin pour bloquer ça il faut "nullrooter", c'est à dire indiqué que l'ip X.X.X.X a pour passerelle 0.0.0.0, soit au niveau de la table de routage de ton ordinateur (route add...), ou de ton routeur

@llarsonn: il n'y aura pas de version patchée, tout ça est profondément inscrit dans les DLL, les exe... et puis je ne ferai jamais confiance à un patch venu du web qui en profiterait pour faire bien pire...

Ce n'est pas tout à fait un keylogger, seul les recherches faites dans le champs de recherche sont transmises, pas tout ce qui est entré au clavier. Cela n'en reste pas moins un problème.

Je ne pense pas que se soit une bonne idée de bloquer une IP spécifique, une IP ça peut changer, mieux vaut bloquer directement la source. Comme ces requêtes sont effectuées par searchui.exe (Cortana), on peut se contenter de bloquer ce dernier dans le firewall. D'après mes tests avec Wireshark c'est suffisant.

@djam:

Si c'est le processus "searchui.exe", on peut directement désactiver son démarrage dans les services. Mais il me semble que si l'on fait une recherche, le processus se relance...

Merci pour ce billet !

Bonjour et merci pour cette analyse

Sur quelle version de Windows 10 a-t-elle été réalisée ? Avec la version entreprise et la GPO qui désactive la télémétrie, il serait intéressant de voir si ça fuit toujours.

Un OS :

- dont le code source est invérifiable

- qui envoie des données privées à l'extérieur sans que ce soit une requête de l'utilisateur

- qui masque le contenu des données envoyées (A quoi servent tous ces IDs dans la trame? Ils peuvent facilement servir ) transmettre des informations chiffrées)

- qui installe les mise à jour sans changelog

Pas besoin d'aller plus loin pour refuser d'installer ce logiciel comme gardien de données privées.

@Tuxicoman: entièrement d'accord, tous ses IDs transportent forcément des informations pour en recouper d'autres, j'ai omis de le préciser

Est-ce que quelqu'un a testé cette méthode pour rendre win10 moins bavard ?

https://fix10.isleaked.com/

Salut,

Merci beaucoup pour cette démonstration pertinente. Maintenant quelques remarques; le SKU de l'OS utilisé pour cette démo est la version HOME ou PRO ou ENT?

Est-il possible de refaire ce test (vu que l'infra est en place) avec un version ENTERPRISE; avec cette GPO locale activée (gpedit.msc):

Computer Configuration\Administrative Templates\Windows Components\Data Collection And Preview Builds\Allow Telemetry --> 0(OFF) au lieu de 3(Full).

Y a t-il toujours du trafic qui transite sur les serveurs Microsoft lors d'une recherche??

Merci d'avance

Faisons une analyse un peu plus poussée, que trouvons nous dans la trame:

Au niveau de la requête (ce qui est envoyé à Bing.com (car l'IP correspond à bing.com)), on voit un certain nombre d'entête qui peuvent faire peur à certains:

X-Search-SafeSearch: Strict

X-Device-MachineId: {7791A0B7-70CD-43BA-B3EB-0C27EFA10CFE}

X-BM-Market: FR

X-BM-DateFormat: dd/MM/yyyy

X-Device-OSSKU: 4

X-Device-NetworkType: ethernet

X-BM-DTZ: 120

X-DeviceID: 01000E2B09009A0C

X-BM-DeviceScale: 100

X-Device-Manufacturer: innotek GmbH

X-BM-Theme: ffffff;4f4f4f

X-BM-DeviceDimensionsLogical: 1391x875

X-BM-DeviceDimensions: 1391x875

X-Device-Product: VirtualBox

X-BM-CBT: 1440793203

X-Device-isOptin: false

Accept-Language: fr-FR, fr, en-US, en

X-Device-Touch: false

X-Device-ClientSession: 622207B7813F451685445E4F1E151CDE

X-BM-ClientFeatures: OemEnabled

X-Search-AppId: Microsoft.Windows.Cortana_cw5n1h2txyewy!CortanaUI

Mais en réalité, ce ne sont que des données techniques, certes assez détaillés, sur le fabricant, et le nom produit du PC/Machine virtuelle utilisé, le pays de l'utilisateur et les langues acceptées, les capacités techniques du PC (tactile ou non, type de connexion réseau (ethernet ou wifi), résolution (logique et physique)...etc).

En tous cas, aucune données privées ne semble transmise au vu de la trame, à part le pays de l'utilisateur et ses langues (ce qui n'est pas très confidentiel en soit 😉 ).

Et la réponse est contient une liste d'URL qui sont pour la plupart des scripts JS nécessaire au fonctionnement de la recherche intégrée, que Windows 10 va exécuter pour afficher les résultats en fonction de ce qui est tapé par l'utilisateur dans la recherche.

Bref, pas si catastrophique que cela, et je trouve personnellement pas de quoi justifier la paranoïa ambiante que l'on peut lire partout sur le net.

@LZY: Il s'agit de Windows 10 Entreprise. Je viens d'activer la GPO (option "0") et les trames sortent toujours (j'ai rebooté bien sûr)

Bon, visiblement, selon les dernières déclarations de Microsoft, la lutte anti-contrefaçon en mode cloud ne sera pas négociable avec Windows 10, ce qui signifie qu'il y'aura toujours du "téléphone maison" non contrôlé quoi qu'on fasse.

http://www.journaldunet.com/solutions/dsi/1160467-donnees-personnelles-il-n-y-a-pas-de-backdoor-dans-windows-10/

@llarsonn:

Et même la CNIL parle uniquement de "limiter la communication de vos informations à l’éditeur et à ses partenaires" ... de "limiter" et non "d'empêcher" !

http://www.cnil.fr/documentation/fiches-pratiques/fiche/article/regler-les-parametres-vie-priveede-windows-10/

@coucoubill tu as du te planter, tu parlais bien de routage? pas de modification du fichier hosts? Dans ce cas oui même hardcodée l'ip sera routée ailleurs, mais je prefère faire ça au niveau de mon routeur (via une route null/blackhole), qui est un Linux, donc j'ai plus confiance.

@iFrodo:

Oui mais quid de toutes les autres info que Microsoft enregistre ?

Nom et données de contact.

Identifiants.

Données démographiques.

Centres d'intérêt et favoris.

Données de paiement.

Données d'utilisation.

Contacts et relations.

Données de localisation.

Contenu.

Pour le détail :

( http://www.microsoft.com/fr-fr/privacystatement/default.aspx , il faut dérouler l'onglet "Les données personnelles que nous recueillons").

Microsoft indique que nous pouvons choisir de ne pas divulguer tous çà en modifiant les paramètres par défaut, mais sommes-nous sur qu'ils le font vraiment ? Et comment en être sur ? ( C'est une vrai question hein, çà m’intéresserai de le savoir ^^ ).

Du coup d'après vos analyses les recherches effectuées via le champ "recherche" n’envoie pas ce qui est tapé mais les info "basiques" du pc ?

Bonjour

de ce que j'ai pu compendre, à l'installation de W10, il est possible de désactivé un certains nombre d'options concernant la vie privée et la transmission de diverses données. Sauf erreur de ma part, vous n'expliquez pas dans quel conditions ce W10 est installé. selon la manière dont vous avez installé w10, est ce que cela modifie les resultats de votre enquête ?

Je ne suis pas informaticien, donc pas taper si j'ai pas bien compris l'ensemble de vos explications techniques 😉

@Damwatts: ce qui est saisi n'est pas envoyé, cela n'a rien d'un keylogger... sauf que tous les ids présents dans les trames permettent probablement de croiser beaucoup d'informations sur l'utilisateur et sa machine.

@mips_mips: il s'agit d'un Windows 10 Entreprise installé from scratch (pas de migration depuis W7), et j'ai désactivé toutes les options que j'ai trouvé intrusives, malgré cela il y a du trafic

@Ted: tu peux faire une null route, mais il faut que j'essaie avec un proxy.pac qui renverrait vers le localhost, cela devrait aussi marcher et c'est plus accessible pour certains

Si le but est juste de bloquer ce qui est envoyé lors de la recherche dans le menu démarrer, on peut le faire avec le firewall, même celui intégrer à Windows, pas besoin de plus.

L'exe à bloquer est "C:\windows\systemapps\microsoft.windows.cortana_cw5n1h2txyewy\searchui.exe".

oui peut être jusqu'à la prochaine mise à jour, puis le SP1, puis le SP2.... qui ? quoi ? garantie que l'exe à bloquer ne sera pas modifié ?

Cet exe c'est celui de Cortana, c'est un composant important du système, il y a peu de chance qu'il soit déplacé par une mise à jour. Une mise à jour pourrait tout ausssi bien changer l'IP hardcodée utilisée actuellement, rendant une modification du fichier host tout aussi inutile, il n'y a pas de solution parfaite.

Dans l'absolu ce n'est pas bien important, la seule donnée privée ici est l'identifiant de la machine. Si Microsoft veut savoir combien de fois par jour un utilisateur donné utilise la recherche, il peut déjà le savoir par le service de télémétrie, ce qui est sans doute bien plus efficace pour récupérer ce genre d'information.

Comme dit iFrodo; Je ne vois pas ce qu'il y a de choquant; il n'y a que des informations techniques , rien de personnel là dedans ...

chapeau Mr Xhark pour article clair et cette analyse reproductible!

il serait en effet intéressant de savoir si c est que cortana qui est si bavard. Pourrais tu deactiver le service cortana (pas l air si simple), et relancer l analyse?

si j ai bien compris, le parametre 'get to know me' de cortana est deja off, n est ce pas?

http://windows.microsoft.com/fr-fr/windows-10/speech-inking-typing-privacy-faq

quel que soit le contenu des trames, c est qd meme un vrai pb qu un OS genere du traffic sans qu il soit possible de le desactiver. Pour toutes les entreprises, mais aussi ceux qui ont une bande passante limitée ou connexion lente (par ex, connexion mobile 3G 'metered connection' )

Bonjour,

cela étant, ma distribution linux, doit également générer du "traffic" aussi ne serait ce que parce que à chaque fois que j'allume mon PC, elle vérifie si il y a des mises à jour à faire ou pas. On pourrait penser que pour un système windows ce soit peu ou prou a même chose. Toutefois le PC se connecte sur des serveurs décentralisés et qui à ma connaissance ne sont pas gérés par mageia ou debian (ce sont les deux distributions que j'utilise). Donc aucune données, même simplement techniques ne remontent vraisemblablement vers Debian ou Mageia.

@Eric: merci ! oui cortana est sur OFF

Djam: oui je te confirme qu'en bloquant cet .exe il n'y a plus de flux suite aux frappes du menu démarrer

Article très interessant. j'en conclus donc que bloquer searchui.exe (je ne me sers pas de la recherche "intra-windows" pour mes recherches web) devrait déja être un bon début !

@LeMeD: oui, tu peux bloquer C:\windows\systemapps\microsoft.windows.cortana_cw5n1h2txyewy\searchui.exe

Question bête : tu as désactivé Cortana ?

Article Interessant, le logiciel Fayetracker montre bien la liaison qu'il y a entre searchui.exe et edge... comme le dit plus haut Mr Xhark, desactiver Cortana en laissant Edge sur votre ordinateur n'arretera pas la fuite d'information vers les serveurs microsoft.... le grand coupable c'est le nouveau Edge.

@marcus: je testerai Fayetracker à l'occasion à moins que tu aies déjà un billet qui en parle à me donner ?

Quelques infos "rassurantes" sur windows 10 :

http://www.zdnet.fr/actualites/windows-10-secrets-de-telemetrie-ou-quand-et-pourquoi-microsoft-recueille-vos-donnees-39833238.htm

Qu'en pensez vous ?

@SudOuestLibre: merci intéressant, mais pas rassurant. Je ne cautionne pas cette collecte massive. Si l'OS de Microsoft a besoin de collecter des données c'est dans un but précis, que ce soit sur une partie de testeurs je le comprends... mais pas sur l'ensemble. Cette porte dérobée ouvre un accès potentiel à toutes les données de la machine. On peut très bien immaginer la collecte de donnée sur l'id d'une machine bien particulière.

Bonjour,

Je viens de découvrir ce blog grâce à l'article sur Pi-Hole.

J'utilise AdvancedTomato depuis une semaine (à la place d' Asuswrt-Merlin sur mon Asus RT-AC68U) et celui-ci possède un adblock. Il possède la liste https://raw.githubusercontent.com/WindowsLies/BlockWindows/master/hosts pour pallier à ce problème.

Par contre je ne sais pas si le TomatoUSB le possède !

Et peut-être un futur test ? Car le NETGEAR WNR3500Lv2 est compatible.

https://advancedtomato.com/downloads/router/wnr3500lv2

@dyox: Tomato by Shibby incorpore un AdBlock depuis la version 137