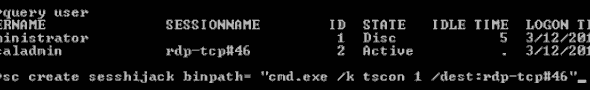

Alexander Korznikov vient de mettre au jour une faille particulièrement vicieuse, le session hijack RDP.

Elle permet à un administrateur de récupérer une session RDP sans connaître ni changer le mot de passe associé.

Bug ou feature ?

Voici le fonctionnement de la faille à travers 3 méthodes :

Windows 7 via le gestionnaire de tâches :

https://www.youtube.com/watch?v=oPk5off3yUg

Windows 7 via cmd :

https://www.youtube.com/watch?v=VytjV2kPwSg

2012 R2 avec sc :

https://www.youtube.com/watch?v=OgsoIoWmhWw

Si on se focalise sur l'aspect purement technique, l'explication est assez logique. Un administrateur local ayant plus de droit qu'un simple compte utilisateur, rien d'anormal à ce que le système le laisse réaliser des opérations sur d'autres comptes.

Là ou cela pose un problème c'est que la même opération via Windows demande le mot de passe de l'utilisateur... donc l'invite de commande devrait en faire autant.

L'utilisateur se voit alors déconnecté sans avertissement.

Le problème c'est que cette méthode ne laisse pas de trace et que l'on imagine facilement la fuite de données sur des serveurs critiques... Combien de sociétés utilisent RDP pour la gestion de la paie, des informations bancaires, bases clients, etc. ?

Version de Windows impactées

Cette "faille" fonctionne sur :

- Windows 2016

- Windows 2012 R2

- Windows 2008

- Windows 10

- Windows 7

Déjà intégrée à Kali

Il n'aura pas fallu longtemps pour que l'exploit soit disponible dans Kali au travers de redsnarf :

Petit bonus chez medium qui parle de sethc.exe et utilman.exe.

Mimikatz a sorti un module, mais d'ailleurs on trouvait déjà cette info sur leur blog en 2011... donc j'avoue ne pas tout comprendre en quoi cette faille est récente.

(2 vote(s),

(2 vote(s),

Le premier commentaire c'est pour vous 👇