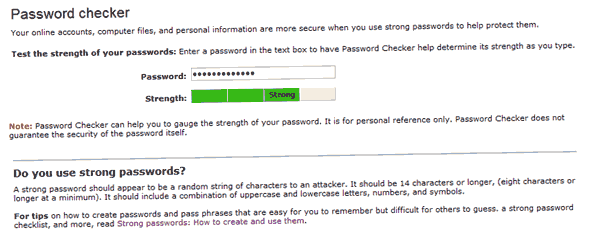

Microsoft propose d'analyser en ligne la complexité de vos mots de passe :

MàJ : l'outil n'est plus disponible vous pouvez utiliser celui de Kaspersky à la place.

L'outil en ligne est également accessible via HTTPS, ce qui qui limite les possibilités d'interception des mots de passes envoyés.

Mieux vaut prévenir que guérir, je vous donne donc mon point de vue sur la question.

Un (bon) mot de passe doit être :

- composé de lettres majuscules, minuscules, de chiffres et de caractères spéciaux ;

- long : 12 caractères minimum;

- dénué de sens (les mots, prénoms et noms propres célèbres sont à proscrire) ;

- renouvelé aussi souvent que possible, à des intervalles pas forcément réguliers ;

- renouvelé dans la foulée en cas de doute (usurpation)

- différent du précédent et non sa suite logique (n'ajoutez pas un chiffre incrémenté à chaque changement)

- connu de vous seulement, utiliser un mot de passe générique revient à ne pas en avoir ;

- ni écrit ni communiqué, et ce sous aucun prétexte, même de façon partielle (gardez le uniquement dans votre tête)

Malgrès toutes ces précautions, il se peut que votre vos de passe vous soit dérobé, et ce par plusieurs façons :

- hameçonnage / phishing (site bancaire, fake, etc.)

- caméra de surveillance (local, entreprise)

- keylogger (logiciel ou matériel)

- keylogger acoustique

- interception via un serveur proxy (entreprise, serveur à l'autre bout du monde)

- extensions et/ou de greffons non-officiels à vos applications

- malware (spyware, virus, ver)

- intru sur votre réseau filaire informatique (hub, port miroring sur un switch)

- intru sur votre réseau sans fil informatique (10 minutes sont nécessaires pour trouver une clé WEP, les clés WPA-TKIP (+voir ici) sont brut-forçable par dictionnaire, bluetooth sur les livebox)

- produit chimique capable de reconstituer l'ordre des touches frappées (code de carte bancaire dans un distributeur de billet)

13 commentaires

Je suis flatté que vous preniez mes billets en référence. Cependant, vous semblez en avoir loupé un en ce qui concerne le brute-force des clés partagées WPA/WPA2:

http://sid.rstack.org/blog/index.php/299-ca-fout-les-boules

C'est celui qui explique pourquoi le "brute-forcing" de clés n'est qu'un vaste coup marketting dont la faisabilité est largement hors de portée.

On peut certes les attaquer par dictionnaire, comme tout mot de passe ou plus largement secret partagé, mais un choix judicieux permet de s'en protéger.

Vala.

ok pour les critères requis d'une "très bon" mot de passe, mais quid des pass "moyen", j'ai testé le testeur en question..

et il semblerait que "0000000a" soit plus fort que "jnfjndsjfnlrpezirpe" (j'ai testé en réalité avec 5000 caractères entre a et z.. je vous épargne le copier collé)

je connais assez bien les méthodes de bruteforce et je vous assure que le md5 (par exemple) d'un 0000000a est trouvé beaucoup plus rapidement que celui d'une chaine de presque 5ko, pour moi l'algo utilisé est donc bidon.

pareil.. "0000000a" serait plus fort que "5;?c-@K" ?

le mot "Password" est considéré comme "medium" ^^

Alors que faire Michael?

@Sid : attention, je n'ai pas dit que le WPA avait été mis à terre, mais simplement qu'il existait des outils permettant de le brut-forcer. La seule condition reste donc d'avoir mis un mot de passe pas trop complexe pour y arriver dans un temps raisonnable. J'avais par contre lu (je ne sais plus où) qu'en utilisant deux cartes WiFi d'autres solutions étaient possibles !

Il est vrai aussi qu'en utilisant le GPU d'une carte graphique nVidia supportant CUDA ça accélère drôlement la chose !

@Michael : je ne suis déjà à l'origine pour la classification d'un "moyen" mot de passe, qui ne veut en faire rien dire.

On devrait classer ça en mot de passe valide, ou mot de passe trouvable.

Maintenant tu parles de MD5, mais il ne faut pas généraliser car tous les mots de passes ne sont pas cryptés en MD5. Et puis le grain de sel et souvent utilisé pour rendre le MD5 non brut-forçable (SMF par exemple) 😉

@Mr Xhark: j'entends bien, mais le brute-force, c'est un peu hypothétique pour le moment.

L'utilisation de plein de puissance de calcul, distribué en plus, peut effectivement aider. Mais comme tu as pu le lire dans mon billet, l'ordre de grandeur reste encore quelques dizaines d'années, à comparer aux quelques minutes pour casser du WEP.

Pour le moment, on arrive Pyrit[1] atteint les 20000psk/s sur un GPU GeForce 295 GTX, ce qui n'est pas terrible à côté des tests MD5 qui se chiffrent en millions d'essais par seconde.

Bref, tout ça pour dire que le brute-force, c'est plus un rêve qu'une réalité, même avec des PSK de taille minimale (8 caractères), pourvu qu'elle soit aléatoire (ou presque). Si on saute au 20 caractères généralement conseillées, on est quand même largement à l'abri.

Oups, j'a oublié le lien vers Pyrit:

[1] http://code.google.com/p/pyrit/

@Sid : tu peux éditer ton billet pendant quelques minutes si tu veux, ça évite le double post 😉

Il y a certains cas où la clé WPA est simple et ne contient que quelques chiffres, c'est dans ce cas précis que le brut-force peut fonctionner 🙂 Merci pour le lien pyrit

Ok avec tout ça, mais il est rare de trouver dans ce genre d'articles, des solutions autre que "vous devez uniquement le garder en tête".

Dans la vie d'un internaute, même pas geek, mais juste utilisateur régulier, il n'est pas rare que son nombre de mots de passes à retenir dépasse allégrement la 50aine.

Et la, le "juste ta tête" je n'y crois plus du tout 😉

Peut-être une idée de billet ?

@Littlebuzz : inutile de saturer ta tête de mot de passes : http://blogmotion.fr/internet/ne-perdez-plus-de-temps-a-vous-identifier-1472 😉

cool les gars.

Bonjour, ont parle encore de MDP sous windows qui reste définitivement une passoire une perte de temps. ;)surtout au niveau du WSUS wind'eau serveur 2008, en plus il faut payer.

Pour ma part j'estime qu'il faut avoir une technique permettant de définir son mot de passe en fonction du site sur lequel on est... Bien sûr cela demande de mettre au point des astuces de variabilité en fonction de différents éléments présents sur le site web afin de varier également les motifs au sein du mot de passe. Cette méthode ne m'a jamais fait faux bond jusqu'ici... Et je ne compte pas le nombre de sites concernés... 30 peut-être...