Une faille concernant bash vient d'être dévoilée et concerne de nombreuses distributions comme Debian, RedHat, Centos, SuSE, Ubuntu, Mint et j'en passe. Mac OS X est aussi concerné.

Le nom de l'exploit est CVE-2014-6271 / CVE-2014-7169 ou encore "shell shock".Voyons comment la corriger.

Suis-je concerné ?

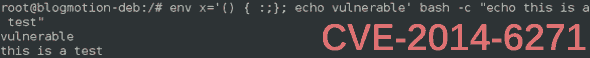

Probablement ! Pour le vérifier lancer la commande suivant en terminal :

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

Si vous êtes touché cela retournera :

vulnerable this is a test

Si vous n'êtes pas concerné :

bash: avertissement :x: ignoring function definition attempt bash: erreur lors de l'import de la définition de fonction pour « x » this is a test

Pour connaître l'impact et le fonctionnement de l'exploit je vous invite à lire la news concernée chez linuxfr ainsi que chez RedHat [EN].

Sont impactées les verions suivantes de bash :

* cpe:/a:gnu:bash:1.14.0 * cpe:/a:gnu:bash:1.14.1 * cpe:/a:gnu:bash:1.14.2 * cpe:/a:gnu:bash:1.14.3 * cpe:/a:gnu:bash:1.14.4 * cpe:/a:gnu:bash:1.14.5 * cpe:/a:gnu:bash:1.14.6 * cpe:/a:gnu:bash:1.14.7 * cpe:/a:gnu:bash:2.0 * cpe:/a:gnu:bash:2.01 * cpe:/a:gnu:bash:2.01.1 * cpe:/a:gnu:bash:2.02 * cpe:/a:gnu:bash:2.02.1 * cpe:/a:gnu:bash:2.03 * cpe:/a:gnu:bash:2.04 * cpe:/a:gnu:bash:2.05 * cpe:/a:gnu:bash:2.05:a * cpe:/a:gnu:bash:2.05:b * cpe:/a:gnu:bash:3.0 * cpe:/a:gnu:bash:3.0.16 * cpe:/a:gnu:bash:3.1 * cpe:/a:gnu:bash:3.2 * cpe:/a:gnu:bash:3.2.48 * cpe:/a:gnu:bash:4.0 * cpe:/a:gnu:bash:4.0:rc1 * cpe:/a:gnu:bash:4.1 * cpe:/a:gnu:bash:4.2 * cpe:/a:gnu:bash:4.3

Patchez !

Pour faire la mise à jour il suffit de mettre à jour votre distribution sur les dépôts officiels. Et si votre distribution n'est plus mise à jour, et bien voilà une bonne raison de migrer de façon urgente vers une version plus récente. Pour Mac OS X Apple n'a pas publié de patch pour l'instant.

Pour Debian si vous ne souhaitez mettre à jour que le paquet bash pour l'instant pour éviter de tomber la prod' et de jouer les apprentis sorcier :

apt-get install bash -y

A noter que VMware planche aussi de son côté, j'ai observé que vCenter était impacté en version 5.5.0.x.

Du côté de Synology voici les NAS impactés, une mise à jour 5.0-4493 Update 8 est déjà disponible, installez-là sans tarder :

- 15-series: DS415+

- 14-series: RS3614xs+, RS2414+, RS2414RP+, RS814+, RS814RP+, RS3614xs, RS3614RPxs

- 13-series: DS2413+, DS713+, RS10613xs+, RS3413xs+, DS1813+, DS1513+

- 12-series: DS712+, DS1512+, DS1812+, DS3612xs, RS3412xs, RS3412RPxs, DS412+, RS812+, RS812RP+, RS2212+, RS2212RP+

- 11-series: DS3611xs, RS3411xs, RS3411RPxs, DS2411+, RS2211+, RS2211RP+, DS1511+, DS411+II, DS411+

- 10-series: DS1010+, RS810+, RS810RP+, DS710+

Du côté de pfSense pas d'inquiétude, seuls quelques packages étaient impactés et ils ont été mis à jour ou retirés. Pour chercher tous les binaires bash présents sur votre système vous pouvez entrer :

find / -iname bash -print

6 commentaires

Merci de l'info.

J'ai vu l'alerte sur le flux du cert France.

pour OSX (en fonction de votre version) :

Lion http://support.apple.com/kb/DL1767

Mountain Lion http://support.apple.com/kb/DL1768

Mavericks http://support.apple.com/kb/DL1769

@pyrou: à noter que c'est pas gagné http://www.nextinpact.com/news/90161-apple-corrige-deux-failles-liees-a-shellshock-mais-deux-autres-sont-deja-la.htm

La commande me retourne uniquement :

this is à test

Pas de "vulnérable" ou de "avertissement" je ne sais pas trop comment l'interpréter.