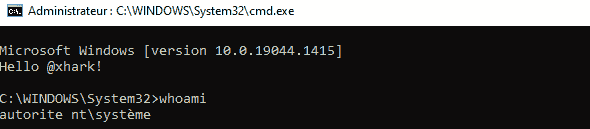

Sous Windows il existe un super administrateur intégré. Plus fort que le compte administrateur ("administrator" en anglais), il permet de lancer des programmes, services, tâches, etc.

Le nom de ce super administrateur est le compte "autorite nt\système" ("NT Authority\system"), je vous en ai parlé ici : [PsExec] Lancer cmd en tant que "système"

Important : ce post s'adresse à des professionnels du monde informatique (sysAdmin, ingé système, etc) ou à des utilisateurs chevronnés qui comprennent ce qu'ils font.

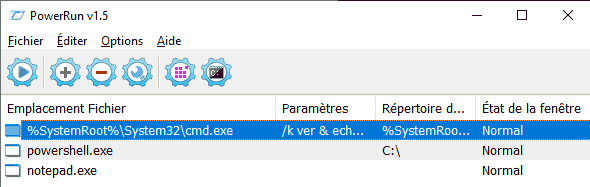

PowerRun par Sordum

PowerRun fait partie des nombreux utilitaires gratuits développés par Sordum.

Il propose une interface simple qui permet de lancer n'importe quel programme ou commande depuis l'utilisateur "autorite nt\système".

⚠️ Attention ⚠️

PowerRun est aussi puissant que dangereux. En effet ce compte de bas niveau dans Windows ne permet normalement pas la connexion en tant que tel... et ça n'est pas pour rien. Ce sont les programmes de sécurité tels que des suites de sécurité (antivirus, EDR...) qui utilisent ce niveau de droit ultime (pour empêcher un utilisateur de l'arrêter, même s'il est membre des administrateurs).

Il y a d'autres cas d'usage dans lesquels PowerRun qui peut vous sauver la mise :

- un problème de droit dans le registre (impossible de modifier...) grâce au bouton "registre" intégré

- un problème de droit dans l'explorateur de fichiers

Pour le dernier cas il faudra : tuer explorer.exe (taskkill /f /im explorer.*) puis le lancer avec PowerRun (depuis une cmd par exemple). Attention vous perdrez temporairement l'environnement graphique de l'utilisateur en cours.

PowerRun fonctionne également en ligne de commande (CLI) :

Usage: PowerRun_x64.exe [/SW:<Window State (0-3)] [/WD:<Working Directory>] [<file path> Required!] [<file commands>] Commands: /SW:0 = Hide window /SW:1 = Show window (Default) /SW:2 = Minimize window /SW:3 = Maximize window /WD:(Path) = Working directory /SYS = Only System User (Not TrustedInstaller) Examples: PowerRun_x64.exe "C:\Test.exe" PowerRun_x64.exe "C:\Test.exe" param1 param2 etc. PowerRun_x64.exe "C:\Test.bat" param1 param2 etc. PowerRun_x64.exe /SW:2 "/WD:C:\" notepad.exe C:\test.txt PowerRun_x64.exe Regedit.exe "C:\Test.reg" PowerRun_x64.exe Regedit.exe /S C:\Test.reg PowerRun_x64.exe %SystemRoot%\system32\cmd.exe PowerRun_x64.exe cmd.exe /k echo hello world! PowerRun_x64.exe /SYS cmd.exe /k echo hello world! PowerRun_x64.exe /SW:0 "Reg.exe" add "HKLM\Software\keyname" /v "valuename" /t REG_SZ /d "hello" /f

Une fois la commande ajoutée dans l'interface graphique vous pouvez facilement l'automatiser par le menu Editer > créer > créer fichier bat/vbs. (script chez MyDigitalLife pour l'ajouter en menu contextuel).

Conclusion

PowerRun est disponible en français, pensez à soutenir le développeur avec un don si le programme vous est utile.

Ne l'utilisez que si vous savez exactement ce que vous faites avec. Ne lancez pas des programmes avec ce niveau si ça n'est pas nécessaire, et pensez à bien les fermer une fois que vous aurez terminé. Ce niveau de droit est souvent utilisé par des charges malveillantes (virus, ransomware...) pour se propager partout dans un réseau : domicile, entreprise, etc.

Bonus : ajouter PowerRun en clic droit élévation (équivalent avec RunExplorer)

Quelques équivalents et alternatives :

- AdvancedRun de Nirsoft (très complet!)

- RunX de d7xTech

- NSudo (tutoriel + script)

- ExecTI : il permet de lancer des programmes en tant que "trustedInstaller"

- Process Hacker (menu Hacker > Run as)

- A la main en créant une tâche qui va appeler un script en tant que "autorite nt\système" (ce que fait CCleaner pour se lancer si vous l'installez...)

Pour comprendre les SID : documentation Microsoft.

(1 vote(s),

(1 vote(s),

Le premier commentaire c'est pour vous 👇