Les NAS Synology sont un excellent rapport qualité prix, à tel point qu'ils se multiplient sur la planète et nombreux sont ceux connectés à internet, directement ou non.

Il serait dommage qu'un pirate entre sur votre NAS et supprime le contenu de vos photos, musiques, films, sauvegardes... ou volent des informations confidentielles relatives aux données personnelles.

Aucune faille n'est connue à ce jour sur les NAS Synology, grâce à l'utilisation du système d'exploitation Linux ainsi qu'à de très régulières mises à jour par Synology. Pourtant, un petit malin pourrait bien finir par forcer la porte de votre NAS.

Voyons comment s'en prémunir au maximum.

Vérifiez les notifications

Avant tout vérifiez que votre Synology peut vous envoyer un mail, car si vous n'avez plus de smartphone c'est la seule possibilité pour obtenir un code (contrairement à Gmail qui génère des code imprimables à l'avance). Par ailleurs en cas de pépin votre NAS vous enverra un mail (défaut du RAID, surchauffe, panne électrique, etc).

Pour configurer la notification :

- Rechercher "Notification" en haut à droite de DSM

- Choisir le premier résultat

- Configurer le SMTP, dans mon cas chez Numericable j'utilise :

- smtp.numericable.fr

- port 25

- pas de SSL/TLS et pas d'authentification

- Entrer votre adresse email dans le champ "email principale" (une adresse Gmail pour mon cas, que le relai numericable accepte tout de même de délivrer)

- Cliquer sur le bouton "Envoyer un courriel de test"

- Si vous avez reçu le mail vous pouvez passer à l'étape suivante. Si vous ne recevez pas l'email, vérifiez qu'il ne soit pas en spam. Enfin, pensez à activer le port sortant 25 sur votre box car la plupart des FAI le bloque d'usine.

Activez la double vérification

La vérification en deux étapes, ou double vérification, ajoute une couche de sécurité supplémentaire sur votre NAS Synology (depuis DSM 4.2).

Elle évite à quelqu'un qui aurait (ou trouverait) votre mot de passe d'accéder à votre NAS. Vous utilisez probablement ce système sur votre messagerie Gmail, et si ce n'est pas le cas je vous encourage à le faire (sauf si les données de votre boite email ne valent rien...).

Si vous avez un smartphone vous pouvez aussi activer cette double vérification sur les comptes sensibles de votre Synology, typiquement le cas du compte admin s'il est actif. Sur chaque type de smartphone une application est disponible, c'est cette application qui vous fournira le code à entrer en plus de votre mot de passe.

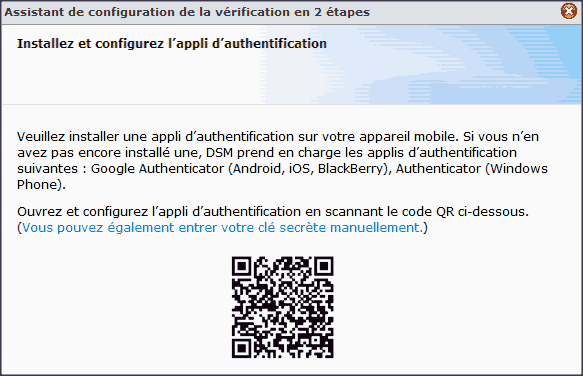

- Installez l'application Google Authenticator (compatible Android, iOS , Windows Phone et Blackberry)

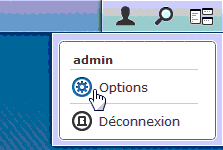

Une fois connecté sur DiskStation Manager (DSM) avec l'utilisateur pour lequel activer la double vérification, cliquer sur les options en haut à droite :

Cliquer sur "Vérification en deux étapes" et se laisser guidé par l'assistant :

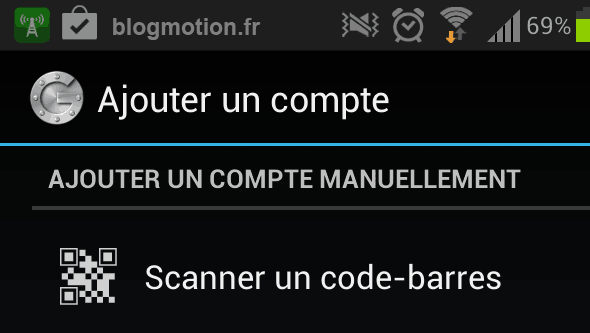

Une fois arrivé sur le code QR, il suffit de lancer l'application Google Authenticator pour lier votre NAS à votre smartphone en flashant le QR Code (via touche menu > configurer un compte) :

C'est fini !

Déconnectez-vous et reconnectez-vous à DSM pour vérifier que ça fonctionne.

Ne laissez pas les port(e)s ouvert(e)s

Premièrement ne configurez pas votre Synology en laissant les ports par défaut (5000 et 5001) visibles depuis l'extérieur.

Deux solutions :

- soit vous le faites depuis votre routeur en définissant un port externe exotique >1024 avec du NAT vers le port interne 5000/5001 (pas toujours possible)

- soit vous le faîtes au niveau de DSM (panneau de configuration > paramètres DSM > port du routeur).

Si vous ne faites pas ceci vous risquez fortement d'être victime de scans de serveurs (robots) qui feront des tentatives de connexion depuis la chine par exemple.

Source = moi uniquement

Pour ne pas laisser votre Synology à l'écoute de tout le monde, je vous conseille aussi de filtrer sur l'IP source :

- au niveau de votre routeur / box s'il le permet

- au niveau du Synology lui même dans la partie pare-feu

- limiter les connexions à votre pays de résidence

De mon côté j'autorise seulement une poignée d'IP depuis lesquelles je me connecte régulièrement, configurées dans mon routeur fonctionnant avec le firmware libre Tomato. Rien ne vous empêche ensuite de laisser un accès distant sur votre routeur pour ajouter une IP différente si vous êtes dans la panade, soit HTTPS avec un port exotique, soit au travers d'un tunnel SSH (encore sur un port exotique).

httpS uniquement

Pour éviter une attaque de l'homme du milieu bannissez de manière générale tout flux HTTP au profit de HTTPS. Cela vous évitera bien des ennuis sur des hotspots non sécurisés (free wifi) ou sur des honeypots (fake ap). Bien que la double vérification protège l'accès à votre NAS (un code généré par GG Authenticator ne peut être entré deux fois, même rapidement).

Vous pouvez aussi générer un certificat StartSSL (Classe 1) pour éviter les alertes des certificats auto-générés.

Compte admin non admis

L'idéal est de désactiver le compte "admin" de votre NAS afin d'éviter toute tentative de connexion. Créez plutôt un second compte admin avec un nom exotique (4 lettres suffisent) et un mot de passe solide.

Cachez votre NAS

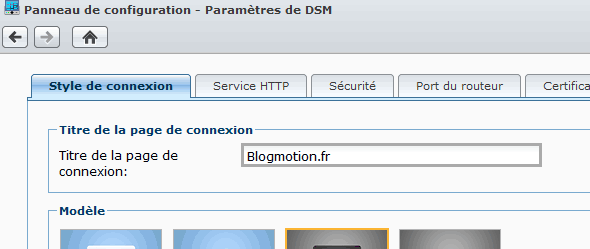

Pas derrière un placard non ! Mais il possible de masquer le nom réel de votre NAS (le miens ne s'appelle pas "Blogmotion.fr"). Inutile qu'une personne de l'extérieur prenne connaissance d'un nom tel que "backup", "ldap" ou que sais-je. Si l'attaquant s'aperçoit que la machine est critique cela ne fera que l'encourage dans sa quête...

Il est possible de masquer ce nom dans les paramètres de DSM, cela n'aura aucune influence sur son vrai nom :

Attention aux accès pour les "amis"

Si vous créez des comptes d'accès pour des amis, vérifiez qu'ils n'ont pas de droit destructeurs car si quelqu'un obtient leur identifiant / mot de passe les dégâts seront au rendez-vous. Personnellement j'ai créé un groupe en lecture seule, sur certaines ressources seulement.

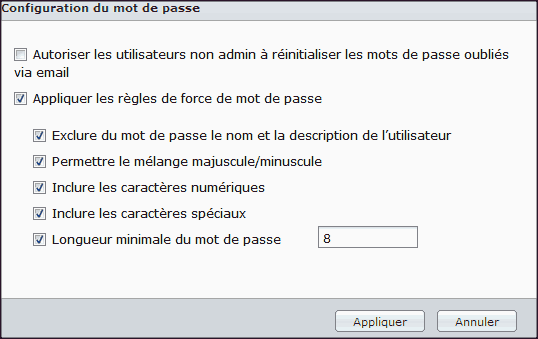

Toutefois vous pouvez monter d'un cran le niveau de sécurité dans:

- panneau de configuration > utilisateur > bouton configuration du mot de passe :

Conclusion

Si vous suivez ces conseils votre Synology ne s'en portera que mieux, et vous dormiez tranquille !

Prenez aussi en compte qu'une tentative de connexion sortira votre NAS de sa veille... pour rien et consommera de l'électricité pour rien.

(3 vote(s),

(3 vote(s),

37 commentaires

Bonjour,

tu parles de ton routeur alors je vais poser une question un peu HS mais pas trop :

le WNR3500L est-il toujours le routeur à acheter aujourd'hui ou en as-tu un autre à conseiller?

J'ai aujourd'hui un WRT54GS et il me fait des misères quand je transfère de gros fichier sur mon NAS DS 213.

En fait, dès que j'effectue un transfert de fichier qui dure trop longtemps, mon pc se déconnecte du réseau wifi.

Le réseau est toujours fonctionnel sur d'autres appareils et seul le PC qui effectuait le transfert est touché.

J'ai lu ici ou là que le fait de brancher un appareil Gigabit sur le WRT54GS pouvait poser problème.

Et comme les différents tests que j'ai pu faire n'ont rien donné, je lui cherche un remplaçant, compatible avec le DS213 et en passant au 802.11n et au gigabit tant qu'à faire 🙂

@TomTom: j'aurai préféré que tu poses la question sur l'article sur le routeur (je surveille les commentaires sur tous les billets). Oui ce routeur est encore d'actualité, en v2 depuis (plus de mémoire pour stocker un firmware alternatif), tu peux y aller les yeux fermés !

Un tuto bien plus détaillé je trouve que le wiki syno sur la creation de certificat SSL:

http://missilehugger.com/819/

@Mr Xhark: désolé. En plus, j'ai hésité!

Merci pour ta réponse, je pense que je ne vais pas tarder à sauter le pas 🙂

Bonjour

Article très intéressant. Je n'avais pas remarqué l'authentification forte disponible dans DSM.

Je rajouterai également le blocage auto ip qui est assez utile pour bannir automatiquement les IP qui font trop de tentative de connexion.

Merci de l'info ! Je n'avais pas fais attention que l'option existait !

Merci pour la double authentification, je ne connaissais meme pas … j'ai pu mettre à jour mon article !

Au passage on peut ajouter bcp plus de regles pour securiser …

- la force des mots de passe,

- le blocage IP auto,

- désactivation des services inutiles,

- activation anti virus

etc …

Sebastien

Bonjour,

Merci pour cet article qui me donne des pistes supplémentaires pour sécuriser l'accès de mon NAS (RS812RP+) DSM 4.3...

Ma problématique est la suivante : mon NAS est integré dans un domaine AD de Microsoft, sa fonction principal étant de faire un serveur de fichier.

Je me suis aperçu que les utilisateurs de mon domaine pouvait se connecter sur le NAS en utilisant bien sur leur identifiant du domaine, il se retrouvent alors dans l'environnement web du Synology... Hors je ne souhaite pas qu'ils interfère dans toute la configuration du Synology

(Partage de dossier etc...) (je souhaite que seul l'admin du domaine ou l'admin locale accede à la page web du synology); mais quid des autres services (DS File, DS Cloud etc)seront-ils toujours accessibles pour mes utilisateurs du domaine ?

Merci pour vos suggestions.

Cordialement.

@kid A: Il est vrai que l'accès web fonctionne mais reste très limité et se cantonne aux accès de l'utilisateurs avec FileStation. Rien n'est outrepassé et cela ne pose pas de problème de sécurité. A ma connaissance il n'existe pas d'option particulière permettant d'interdire cet accès. Sinon avec le pare-feu ou au niveau IP pour que ce soit plus radical.

Bonjour, article intéressant.

Pour ceux qui ont activé l'identification en 2 étapes, sachez qu'il y a un moyen de sauvegarder vos codes de sécurité (en cas de souci avec les notifications, ce qui m'est arrivé).

Pour cela il faut un accès ssh au système. Dans le répertoire /usr/syno/etc/preference/ se trouve un fichier appelé google_authenticator. Celui ci contient les codes d'activation d'urgence. A priori vous pouvez même ajouter des codes supplémentaires si vous avez déjà utilisé les 5 disponibles.

Je me suis retrouvé bloqué après un reset de mon téléphone (j'avais oublié que j'avais Google Authenticator dessus) et des notifications qui ne fonctionnaient pas. Cela m'a permis de restaurer mon accès (fort heureusement j'avais laissé le serveur ssh actif sur le système).

En terme de sécurité, je pense qu'il manque un point essentiel : l'activation d'un VPN. En effet dans les paquets additionnels Synology, il existe un serveur VPN qui permet de mettre en oeuvre une connexion OpenVPN depuis internet. Cette approche est sécurisée car pour mettre en place le tunnel il faut disposer du certificat. Ainsi depuis l'extérieur il suffit de ne laisser qu'un seul port ouvert (le 1194 en standard pour openVPN mais on peut le NATer) et de limiter les accès "classiques" au sous-domaine (privé) derrière la box / le routeur. C'est plus sécurisé que de laisser un accès ouvert en ssh sur le routeur pour ouvrir des adresses IP supplémentaires. Seule limite (mais de taille pour un PME), le VPN ne supporte que 5 connexion simultanées au maximum.

Bonjour,

sympa cette discussion autour de la sécurité du Nas. J'ai quand même un point personnel qui me dérange sur les Synology (même si je suis fan que je possède un DS-213+), c'est qu'on ne peut pas désactiver le bouton Reset pour le mdp admin. Du coup, çà laisse au gars qui pique le nas de monter les volumes cryptés.

Existe-t-il une solution ? Le fait de désactiver le compte admin corrige le problème ?

@chreggy: normalement tu choisis une clé que tu exportes, je n'ai jamais testé mais je doute qu'un reset supprime cette clé. As-tu testé ?

Bonjour,

Petite question concernant les ports exotique dont tu parle, la config se fait via la box? genre port externe interne?

pourrais tu expliquer/détailler la procédure?

Merci

Merci pour ces informations. Perso j'utilise Free OTP sous Android, qui est gratuit comme Google Authentificator, mais qui est un logiciel libre 😉

@Arthur: Je compte aussi migrer sous Free OTP mais un peu la flemme de recréer l'association. Existe-il un process d'import ?

Très bon article qui sera util a de plus en plus de monde. Perso je favoriserai l'utilisation du vpn pour acceder au nas depuis l'exterieur cela limite le nombre de ports a ouvrir sur la box et augmente la sécurité.

@Okiseb: oui via VPN ou bien tunnel SSH (socks), ou encore filtrer l'ip source au lieu de "any" sur le routeur d'entrée

@p6ril:

Salut à tous,

J'ai le même problème que toi p6ril sauf que je n'ai pas préalablement activé la connexion SSH. Que puis-je donc faire? Il m'ait aujourd'hui impossible d'accéder en admin à mon NAS. Pensez-vous que l'option RESET du NAS puisse vraiment faire quelque chose?

Bonjour,

Suis un peu parano avec Google. Est-ce qu'on donne pas une vue privilégiée à Google en utilisant leur outil d'authentification ?

Cdlt,

Bonjour,

je suis, moi aussi intéressé par un NAS Synology mais, je voudrais savoir une chose.

Comment faire pour la protection anti virus ?

L'anti virus de l'ordinateur protège le NAS ou alors, ça ce passe autrement ? Dites moi, s'il vous plais. Merci d'avance. Yvan

@Marcel06: non il s'agit d'un algo ouvert

@Yvan: L'antivirus de ton ordinateur analyse tous les fichiers auxquels tu accèdes, lecteur réseau y compris. L'antivirus sur le NAS permet lui de scruter le contenu du NAS, dans le cas où une machine infectée déposerait des fichiers malveillants par exemple

Bonjour,

Mon NAS n'arrête pas de tourner la nuit certainement face à des tentatives de connections. J'ai maintenant appliqué les règles de sécurité ci-dessous (un grand merci).

Question concernant les ports du DSM, quels sont les ports à utiliser, car en cherchant je ne trouve que du 80, 443, 5000, 5001. Je souhaiterais changer les ports par défaut mais je ne connais pas l'incidence sur les différentes applications etc.

Merci à vous.

@Robin: voilà pour la liste des ports :

https://www.synology.com/fr-fr/knowledgebase/faq/299

Tu peux changer les ports au niveau de DSM, ou bien de ton routeur s'il supporte NATP (du NAT avec changement de port).

Si tu te connectes toujours depuis la même adresse tu peux aussi filtrer sur l'IP source dans le pare-feu de ton NAS

bonjour

petit témoignage

globalement cette page est parfaite, néanmoins pour la double vérification j'ai eu un petit soucis; pour une raison inconnue google athentificator ne marchait plus.

Ensuite s'est enchaîné 2 problémes, le systéme ne voulait plus envoyer de mail de secour le compte admin en défaut ne me donnait pas l'accés à DSM (bug de la version desktop).

Au final un autre bug m'a donné une porte d'entrée pour récupérer.

Conclusion : il faut créer 2 comptes administrateur et non 1 comme le préconise le site de synology. Ceci permet d'éviter un probléme de l'authentification !

Bonjour,

j'aimerais pouvoir filtrer l'accès distant de mon NAS de backup (à 800km de chez moi!) par IP. Seul souci, l'IP de mon fournisseur fibre, chez moi, change tous les jours et je n'ai pas vu d'option pour mettre en lieu et place d'une IP, un nom de domaine. Y a-t-il une solution à votre connaissance ?

Le NAS est très fortement attaqué (mais aussi fortement protégé, à l'exception du NATP que je n'ai pu effectuer... console du routeur distant non accessible, uniquement en IP locale).

Sinon article intéressant et utile.

Merci!

Il y a aussi un autre point: pour tout peripherique connecte a votre NAS (ex: imprimante, Time Machine, sauvegarde PC avec Rsync/Delta copy), il faut creer un compte Guest dedie, et ne surtout pas utiliser votre compte admin.

Enfin, reglez aussi finement que possible les comptes d'acces.

@Cog94: pas de solution pour mettre à jour dynamiquement le pare-feu malheuresement. Suivant ton fournisseur tu peux préciser une plage IP, avec Free par exemple on connaît toutes les plages IP suivant le dslam.

@Lezardon: un compte dédié, oui, un compte guest non (sans mot de passe), c'est probablement ce que tu voulais dire mais au cas où ce soit mal inteprété par d'autres je préfère le préciser

Oui, c'est cela... Un compte dedie pour chaque peripherique...

Autre chose, je me demandais si il y a possibilite de mettre en place un filtrage d'adresse mac, au lieu du filtrage d'IP ?

@Lezardon: le routage s'effectue au niveau de la couche 3 alors que l'adresse mac est dans la couche 2, non tu ne peux pas

@lamerlu: @lamerlu: Pour ton problème avec Google authentificator, ça peut être dû à une mise à jour du DSM... Sur mon NAS, à chaque mise à jour de DSM l'horloge de l'interface web se met en version US (12:00 AM/12:00PM). Or sur mon téléphone, Google Authentificator est réglé avec une horloge française (sur 24h). Résultat: connexion refusée.

Il suffit alors juste de cliquer sur l’horloge de l'interface web de DSM pour remettre la version française avant de s’authentifier (ne marchera pas si tu as atteint le nombre de tentative que tu as autorisé...).

Bonjour et grand merci pour ce tuto que j'ai suivi pas à pas. Dans la partie pour permettre à mon nas de se connecter à mon compte google, j'ai suivi votre procédé, le test connection s' est mis au vert. La ligne Customize à bien été ajoutée avec la croix verte sur " par défaut ". Par contre quand je veux fermer en cliquant sur OK, le message suivant s'affiche : la valeur du champs est incorrecte"

Que me conseillez vous ?

En vous remerciant par avance.

E.Mora