But : vérifier de manière autonome si votre site, blog, serveur fonctionne correctement.

Vous disposez d'un blog, site, ou d'un serveur professionnel loué ? Il peut être utile de contrôler son fonctionnement afin de voir si celui-ci fonctionne correctement... en effet il peut y avoir des maintenances la nuit qui peuvent par exemple vous échapper, ou bien des coupures réseau sur un datacenter dans lequel est votre serveur, etc.

Vous disposez d'un blog, site, ou d'un serveur professionnel loué ? Il peut être utile de contrôler son fonctionnement afin de voir si celui-ci fonctionne correctement... en effet il peut y avoir des maintenances la nuit qui peuvent par exemple vous échapper, ou bien des coupures réseau sur un datacenter dans lequel est votre serveur, etc.

Mon.itor.us vous permet de garder un oeil sur les performances, la disponibilité ainsi que le traffic généré par le serveur. Tous les services sont gratuits, une offre payante existe également proposant par exemple des alertes SMS ainsi que des rapports de classement dans les moteurs de recherche.

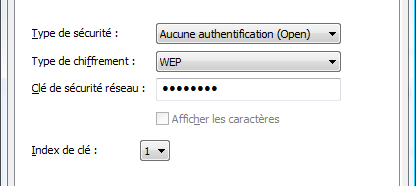

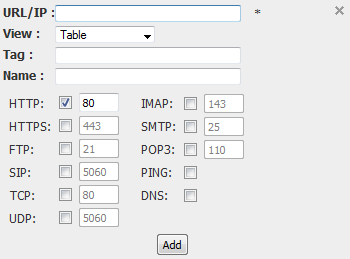

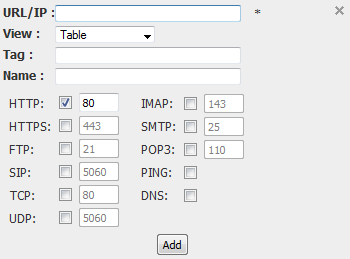

Voici les types de services que vous pouvez contrôler :

Vous pouvez tout à fait modifier les ports et controler de cette façon d'autres services 🙂

Vous obtiendrez ensuite des graphiques des différents test réalisés qui permettent de visualiser de façon rapide et détaillée.

Vous obtiendrez ensuite des graphiques des différents test réalisés qui permettent de visualiser de façon rapide et détaillée.

Les tests sont réalisés depuis plusieurs serveurs dans différents pays, c'est interessant pour la latence (ping) et peut permettre de trouver des goulots d'étranglements si votre serveurs n'est pas relié sur le transit européen tel que chez OVH en datacenter.

D'autres sites permettent de contrôler l'uptime, le plus populaire étant Host-Tracker (gratuit) qui permet d'afficher un logo en temps réel avec votre disponibilité. Il reste très pratique mais assez basique sur le niveau de controle (HTTP uniquement).

Sachez que le leader français en hébergement s'engage (SLA) sur la qualité de la connexion (99.9% / mois, soit 43 min et 12 sec), en cas de disponibilité inférieure OVH s'engage à payer des pénalités suivant la durée de la panne.

Accéder à Mon.itor.us

Hier le plus populaire site de micro-blogging Twitter a

Hier le plus populaire site de micro-blogging Twitter a  Une faille dans la version WordPress 2.6.3 vient d'être découverte. Elle ne concerne uniquement les serveurs Apache 2.x virtuels basés sur IP.

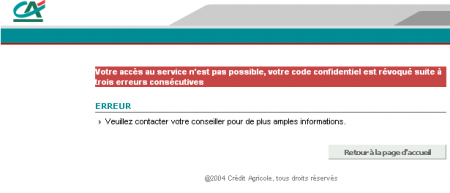

Une faille dans la version WordPress 2.6.3 vient d'être découverte. Elle ne concerne uniquement les serveurs Apache 2.x virtuels basés sur IP. Si vous êtes client du Crédit Agricole sachez cette information vous concerne.

Si vous êtes client du Crédit Agricole sachez cette information vous concerne.

Le

Le

(3 vote(s),

(3 vote(s),