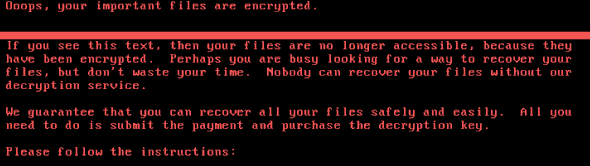

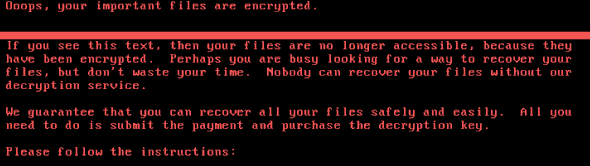

Après WannaCry tout le monde parle du dernier ransomware fraichement sorti : Petya.

Aussi connu sous les noms de Pet(ya), Petrwrap, Petna, Pneytna, exPetr, SortaPetya et GoldenEye (Bitdefender). Petya était sorti en 2016 et comme cet malware s'apparente à Petya sur le mode de fonctionnement tout en étant différent certains préfèrent l'appeler NotPetya.

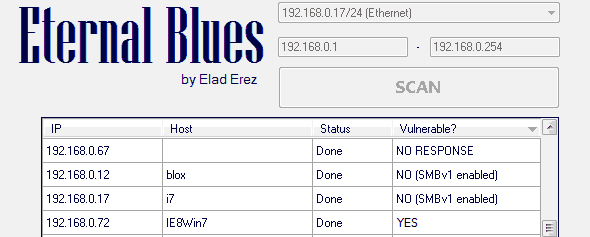

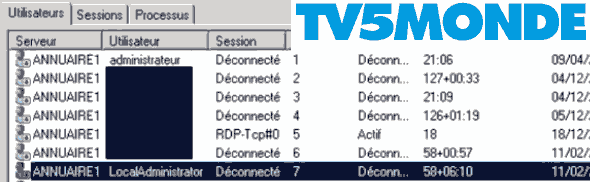

On pensait au début que Petya était similaire à WannaCry mais ce ransomware est plus dangereux à cause de ses vecteurs de propagation multiples. Ce ransomware vise plus particulièrement l'Ukraine, la Russie et la Pologne d'après Kaspersky.

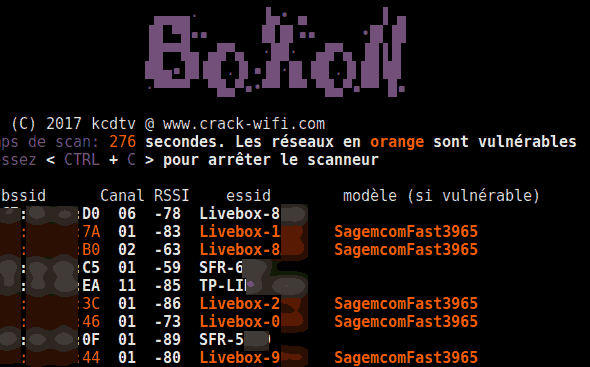

Mais comment se propage Petya ?

» Lire la suite

![]()

(3 vote(s),

(3 vote(s),

(1 vote(s),

(1 vote(s),