MàJ : comment détecter les machines faillibles à WannaCry sur un parc informatique

Le ransomware WannaCry s'est répandu à vitesse grand V sur le web, tellement vite qu'on ne pensait pas qu'il était encore possible de toucher autant de pays d'un coup : plus de 100 pour plus de 130 000 machines.

Le ransomware est aussi connu sur le web sous les noms : Wcry, WanaCry, WanaCrypt, Wanna Decryptor ou WanaCrypt0r 2.0.

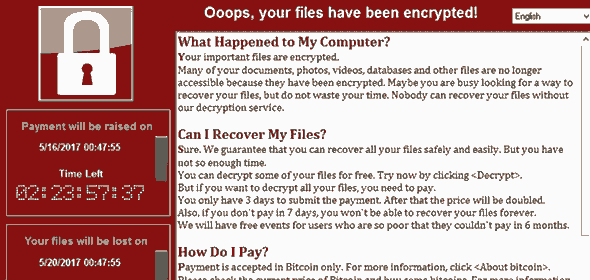

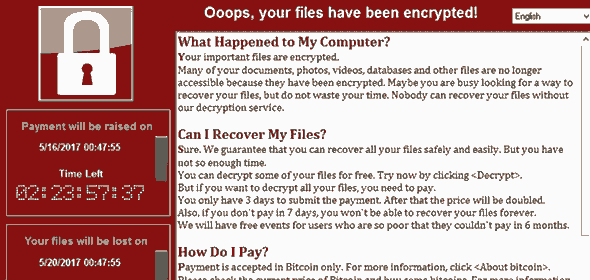

Il réclame entre 300 et 600 $ pour récupérer les données, puis la valeur augmente avec les jours qui passent. Il ne faut jamais payer car vous encouragerez le mouvement en plus de n'avoir aucune garantie de récupérer vos données. » Lire la suite