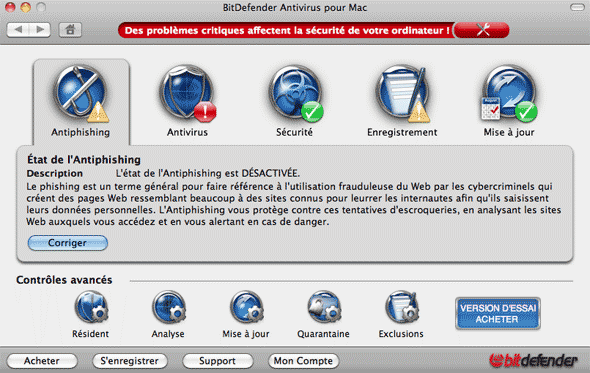

Ce billet est rédigé par @GeoffreyZ qui a bien voulu installer un antivirus sur son Mac, merci à lui !

La sécurité sur Mac est un sujet "épineux" qui attire régulièrement les trolls.

D'un coté, il y'a les adeptes de la première heure, et de l'autre les "switchers" : ceux qui viennent du monde Windows et qui ont croqué la Pomme.

En ce qui me concerne, je me situe entre les deux. J'ai "switché" sur Mac il y'a un an, et j'ai fait confiance aux fanboys (adorateurs du monde Apple), je n'ai pas installé d'antivirus. Jusqu'à ce jour, je n'ai eu aucun souci.

Via Twitter, @Xhark, le maitre de ces lieux, m'a proposé de tester en exclusivité Bitdefender qui vient de sortir sa solution antivirus pour Mac et je me suis dit why not?!